Fortinet和Mandiant调查了通过CVE-2024-47575对FortiManager设备的大规模利用,影响了各行业的50多个系统。威胁行为者UNC5820利用该漏洞进行数据窃取和未经授权的访问。

Fortinet 和谷歌的 Mandiant 于 2024 年 10 月合作调查了通过 CVE-2024-47575 对 FortiManager 设备的大规模利用,影响了各行各业 50 多台可能受到攻击的设备。

该漏洞允许攻击者在被入侵的 FortiManager 设备上执行任意代码,已被 Mandiant 追踪为 UNC5820 的威胁组织积极利用。

FortiManager是Fortinet公司的集中管理解决方案,使企业能够从单一界面管理和配置多个Fortinet安全设备,如FortiGate防火墙。

根据他们的博文,攻击从2024年6月27日开始,一直持续到2024年9月22日,并有进一步的数据外渗和潜在的持续企图。威胁者利用 FortiManager 漏洞,使用入站和出站连接、文件创建和修改来获得未经授权的访问并窃取敏感信息。

他们的主要目标似乎是从被入侵的 FortiManager 设备中窃取配置数据。这些数据包括有关管理的Fortinet设备、用户名和FortiOS256加密密码的详细信息。

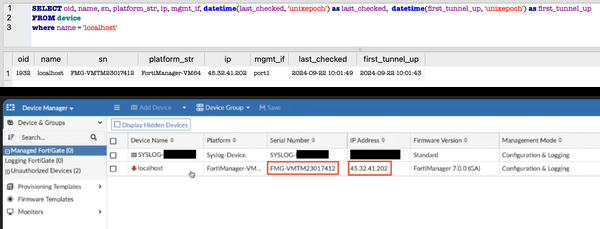

威胁者通过连接到端口 541 上的 IP 地址 45.32.41.202,利用易受攻击的 FortiManager 设备。他们在名为/tmp/.tm的压缩文件中放置了包含受管设备关键数据的配置文件。

不久后,观察到了出站网络流量,不同事件的目标 IP 地址各不相同。在一个案例中,威胁者的设备与被入侵的 FortiManager 进行了注册,表明其试图建立长期访问。

报告提供了观察到的攻击者活动的详细时间表,包括具体日期、时间和网络流量详情。这有助于在您自己的环境中识别潜在的入侵。

威胁行为者的设备被添加到全局对象数据库,未经授权的设备被列在 FortiManager 控制台中(通过 Google Mandiant)

Securonix 高级威胁研究员 Tim Peck 对此发表了看法,敦促企业安装补丁。

“CVE-2024-47575带来的风险很大,尤其是对大型企业而言,因为它有可能导致远程代码执行。造成的损失可能包括未经授权的访问、数据窃取和严重破坏,”Tim 警告说。

“受影响的组织应使用 10 月 24 日的补丁,检查访问日志中的可疑活动,并确保制定强有力的事件响应计划。这一漏洞凸显了及时打补丁、网络分段和持续监控的必要性。”

这次攻击活动说明了网络犯罪分子利用零日漏洞未经授权访问敏感系统的趋势。过去,我们曾看到针对其他关键基础设施组件(如路由器、防火墙和工业控制系统)的类似攻击。

由于FortiGate设备在企业环境中的广泛使用,对FortiManager漏洞的利用尤其令人担忧。这些设备通常用于保护关键基础设施和数据,因此成为攻击者的重要目标。

潜在的缓解措施包括限制授权的内部 IP 地址访问 FortiManager 管理门户,限制仅允许 FortiGate 设备进行通信,以及拒绝来自未知设备的注册尝试。

Google Cloud为Google SecOps Enterprise+客户提供检测规则,企业可以根据提供的IOC开发自定义SIEM搜索,并监控FortiManager日志中的可疑活动。

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容