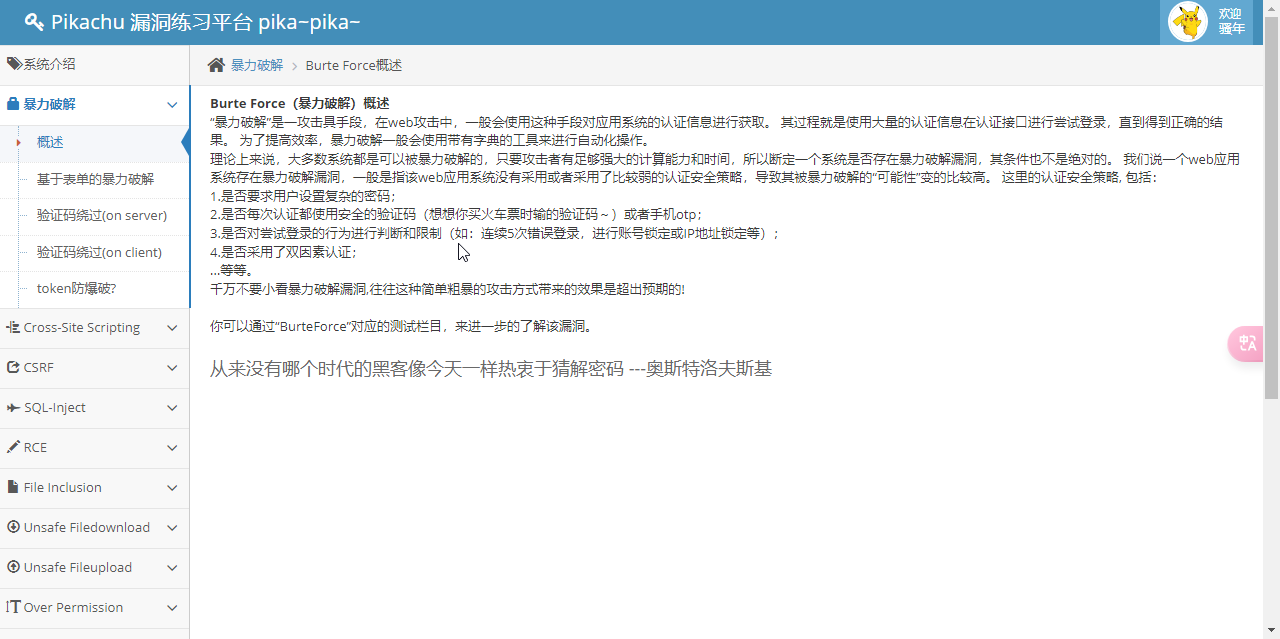

Burte Force(暴力破解)概述

- “暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使* 用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

- 理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间,所以断定一个系统是否存在暴力破解漏洞,其条件也不是绝对的。

- 我们说一个web应用系统存在暴力破解漏洞,一般是指该web应用系统没有采用或者采用了比较弱的认证安全策略,导致其被暴力破解的“可能性”变的比较高。 这里的认证安全策略, 包括:

- 是否要求用户设置复杂的密码;

- 是否每次认证都使用安全的验证码(想想你买火车票时输的验证码~)或者手机otp;

- 是否对尝试登录的行为进行判断和限制(如:连续5次错误登录,进行账号锁定或IP地址锁定等);

- 是否采用了双因素认证;

- 千万不要小看暴力破解漏洞,往往这种简单粗暴的攻击方式带来的效果是超出预期的!

- 需要 抓包 所以我们会用到burpsuit

开始

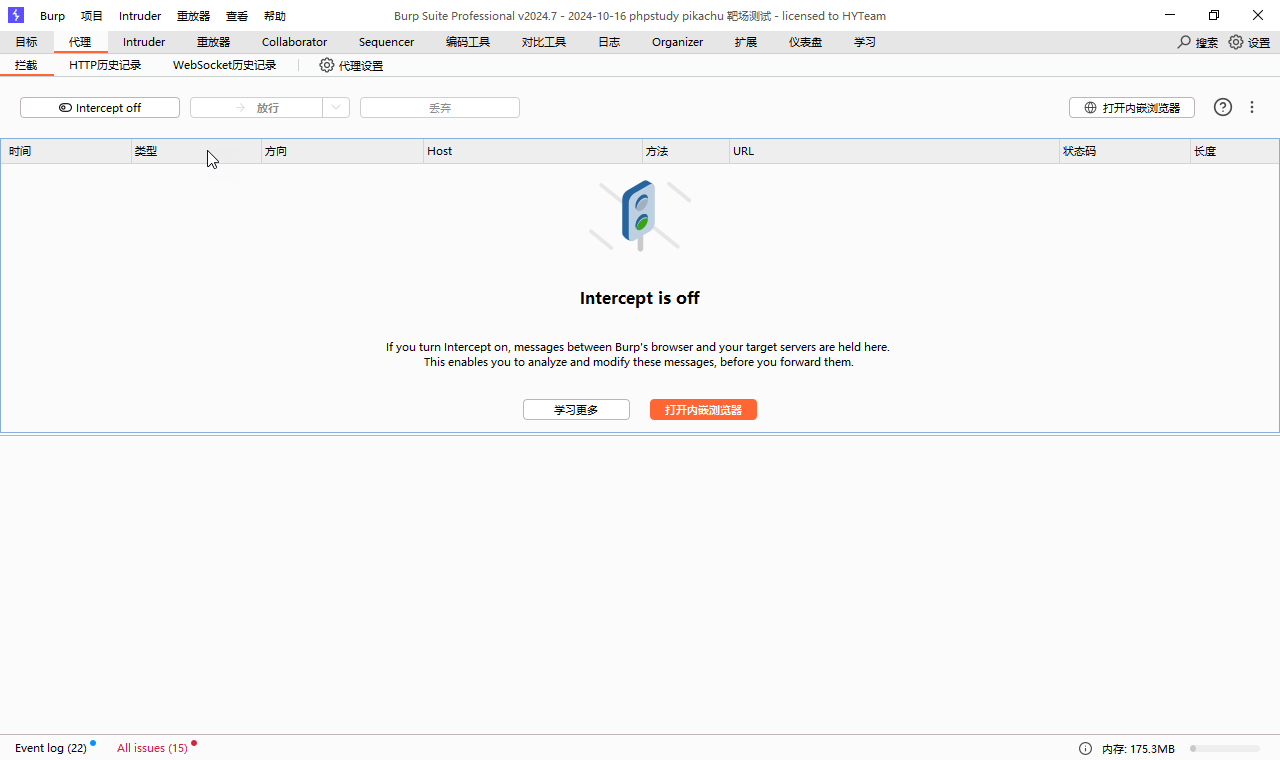

- 启动 Burpsuite

- 点击这个的 打开内嵌浏览器 按钮 并使用内嵌浏览器访问我们的 pikachu

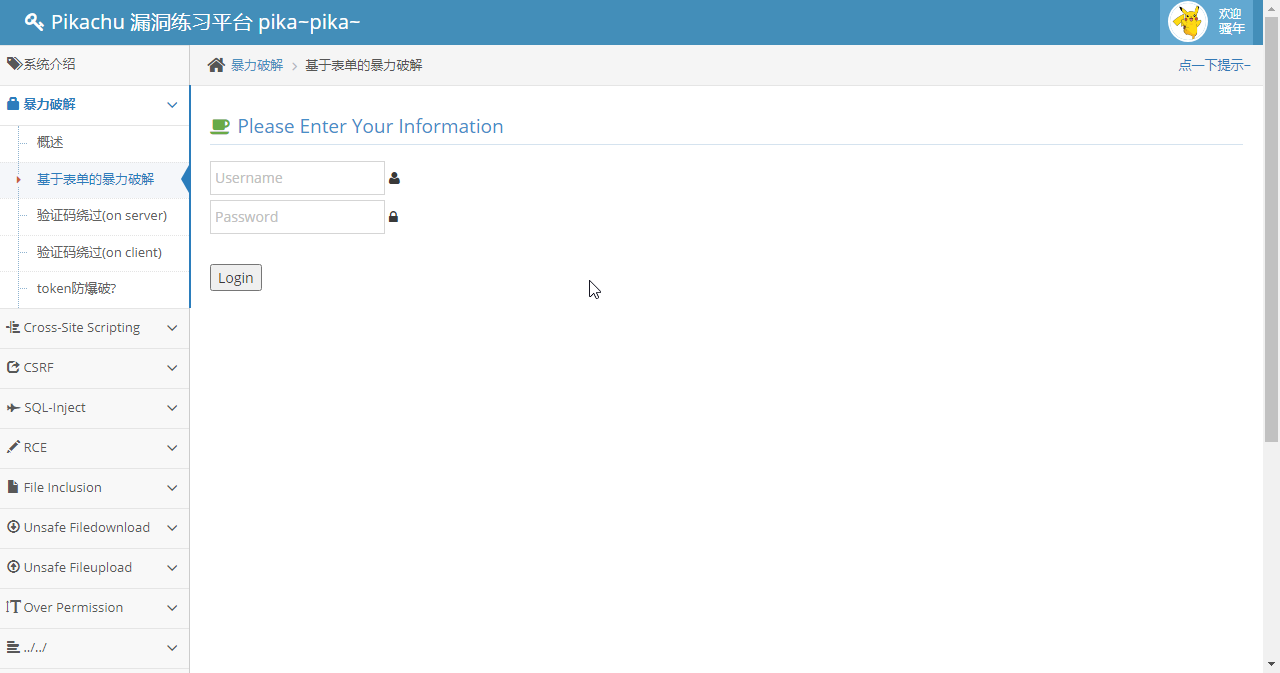

- 点击左侧的 暴力破解 里面的 — 基于表单暴力破解

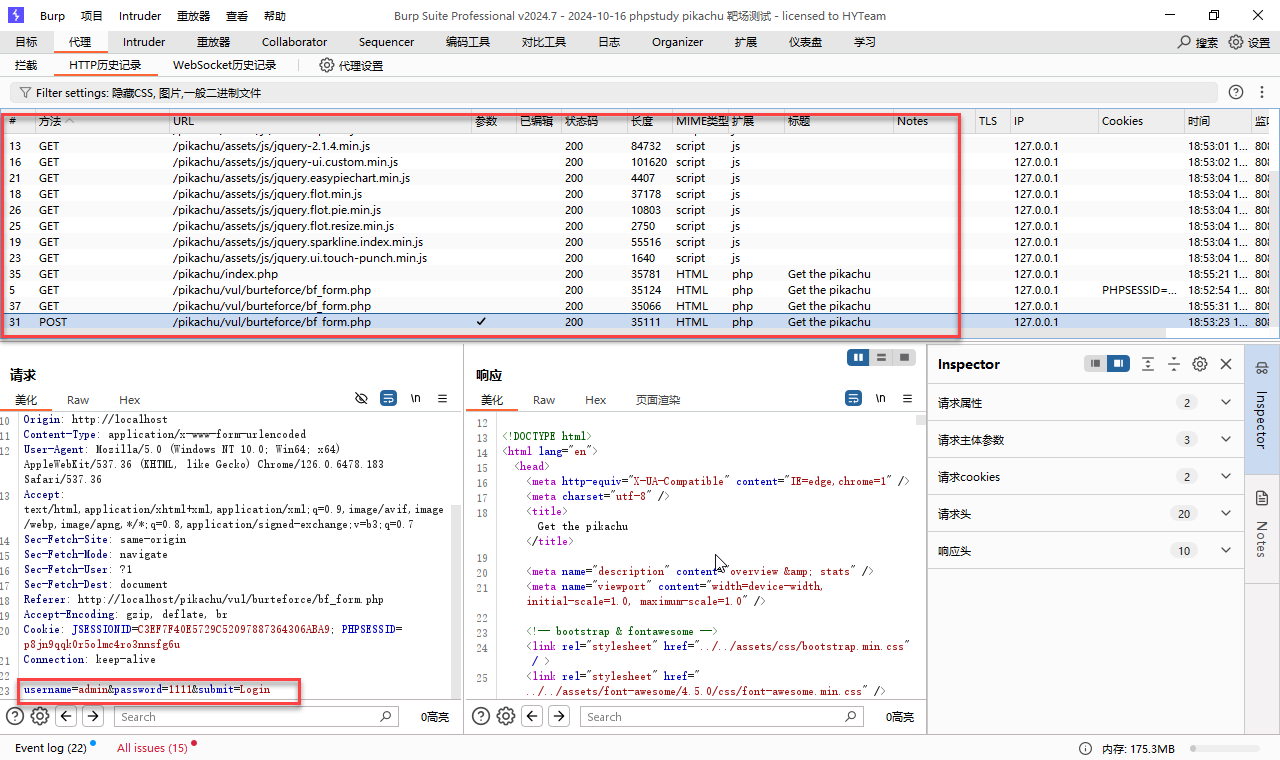

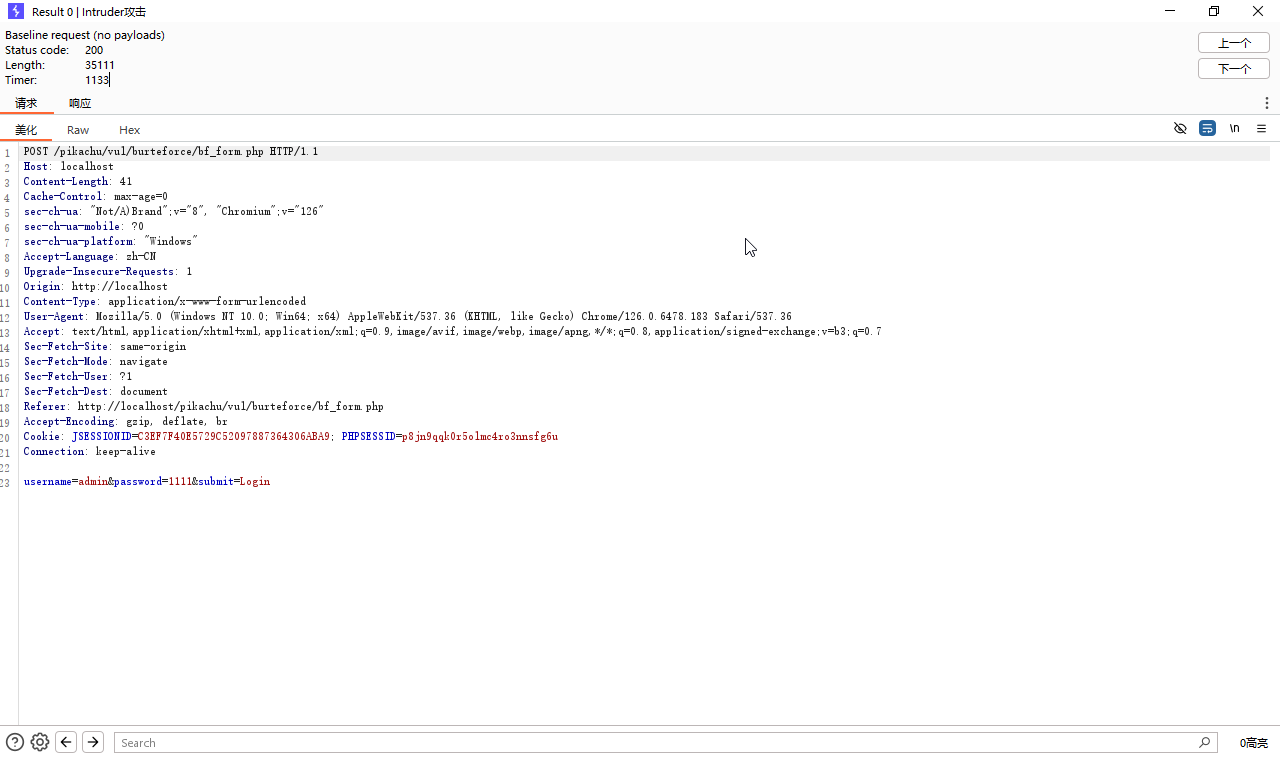

- 随便输入 用户名和密码 返回 Burpsuite 中可以看到 已经有抓到发出去的请求包了 而且请求包中 还有输入的用户名和密码

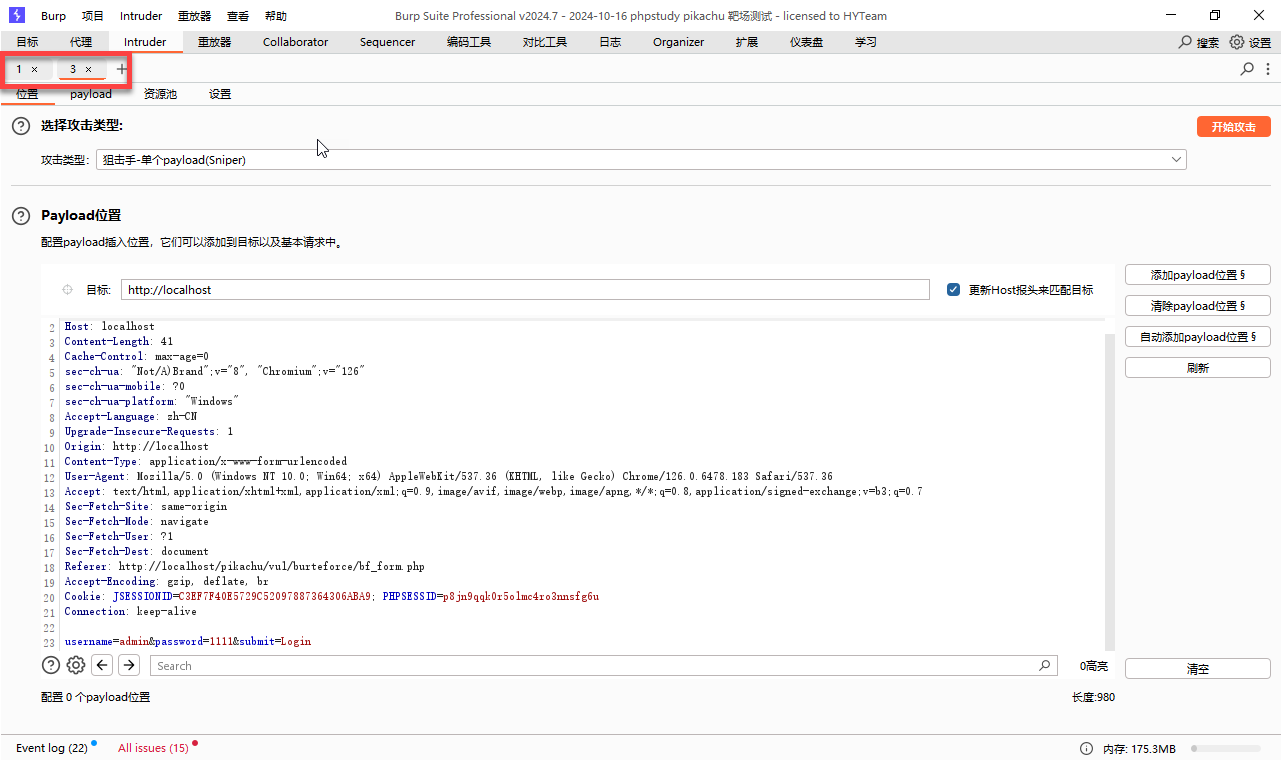

- 在下方请求包的地方右键单击 在弹出的快捷菜单中选择 发送到 Inturder 也是就是 上方的 Inturder 选项卡中

- 注意这里的 发送到可能是 send to 不同的汉化 效果是不一样的 如果你的版本和我不同 也没关系 道理是一样的

- 也可以直接 按 ctrl + i 效果也是一样的 发送给过去之后Inturder 会亮一下 点击过去就会发现多了一个

- 可以看到下方也有发送出去的用户名和密码

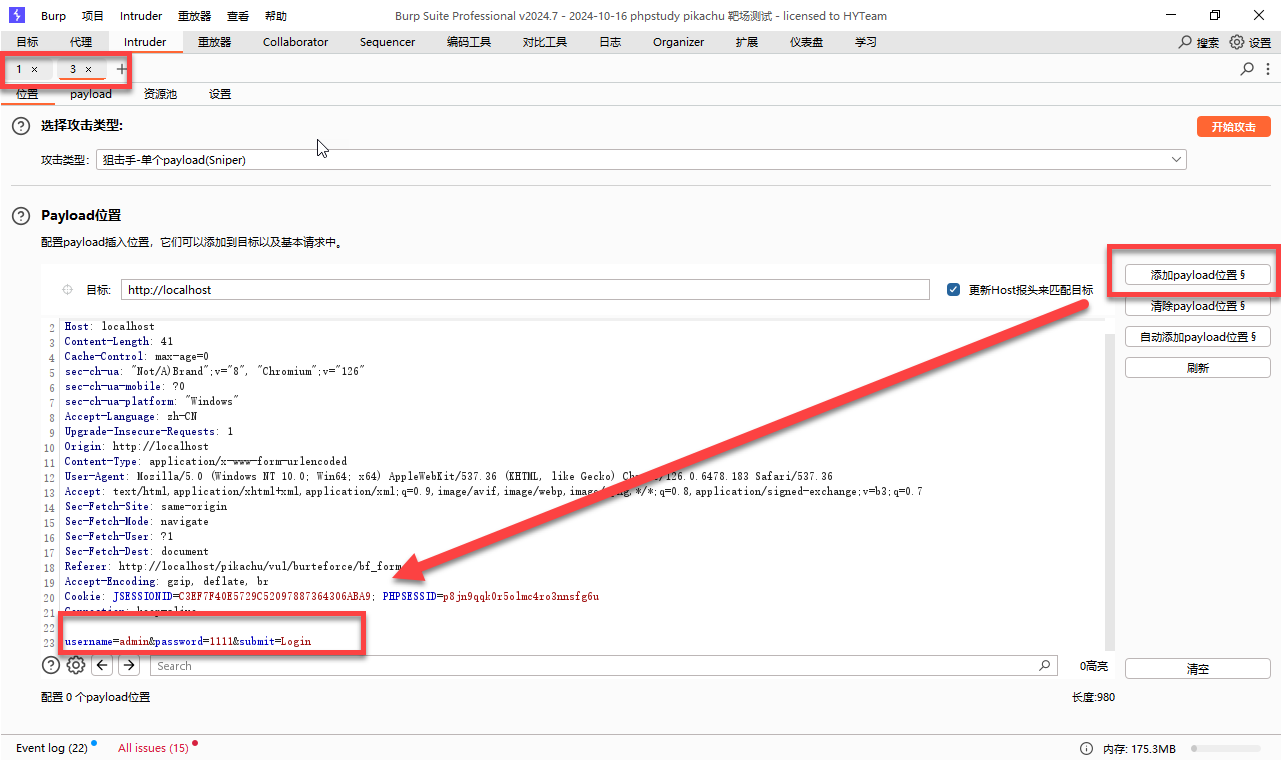

- 点击左侧的 清除payload 的位置按钮 然后选中 用户名 点击 添加payload位置按钮

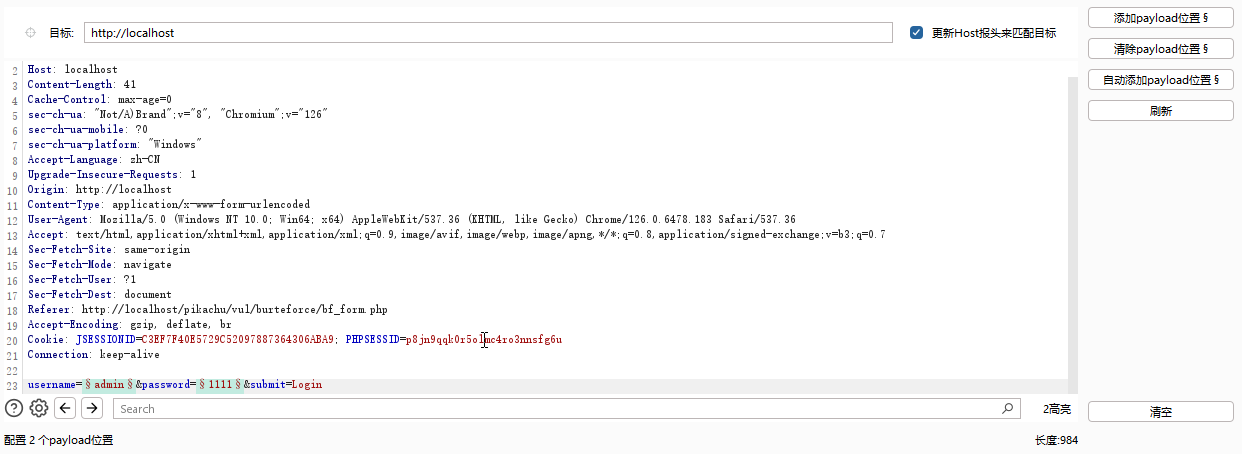

- 添加完成后就是这个样子了

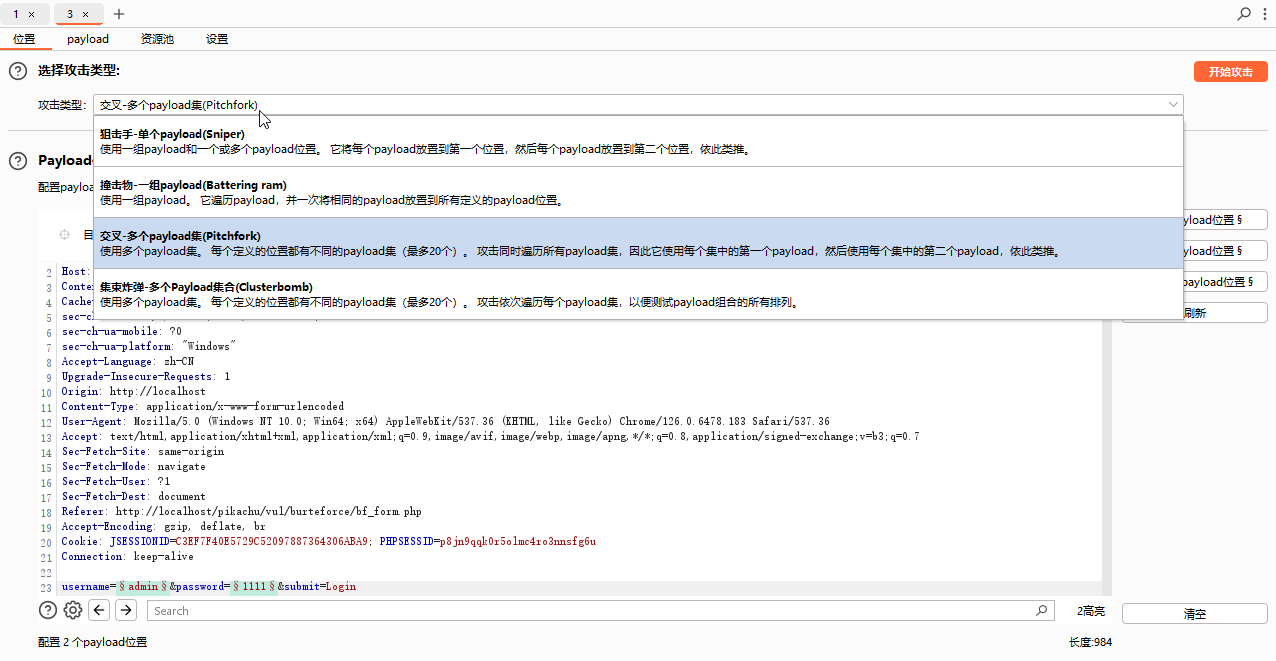

- 因为这里 我同时选中了 用户名和密码 所以要改一下 攻击类型

- 点击上方 选择攻击类型按钮 在弹出的下滑菜单中选择 交叉 多个payload集

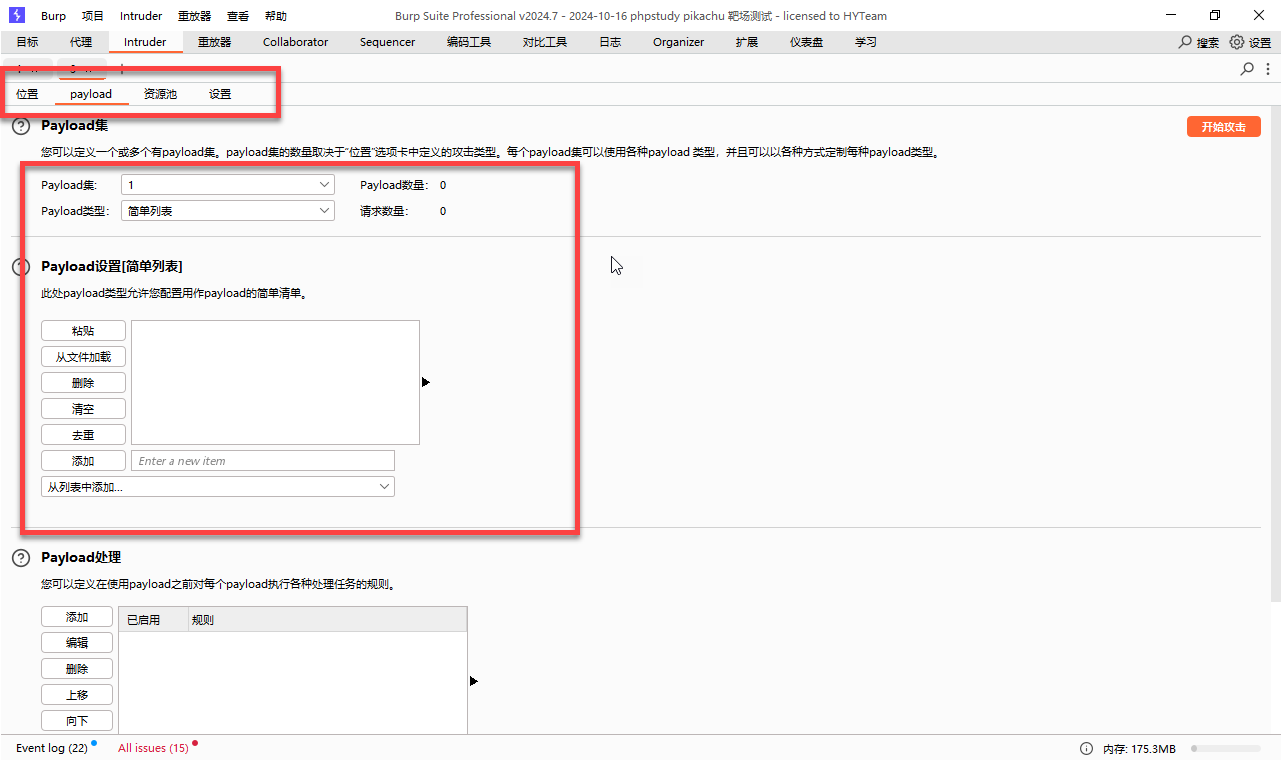

- 点击 位置旁边的 payload 选项卡 进行设置字典

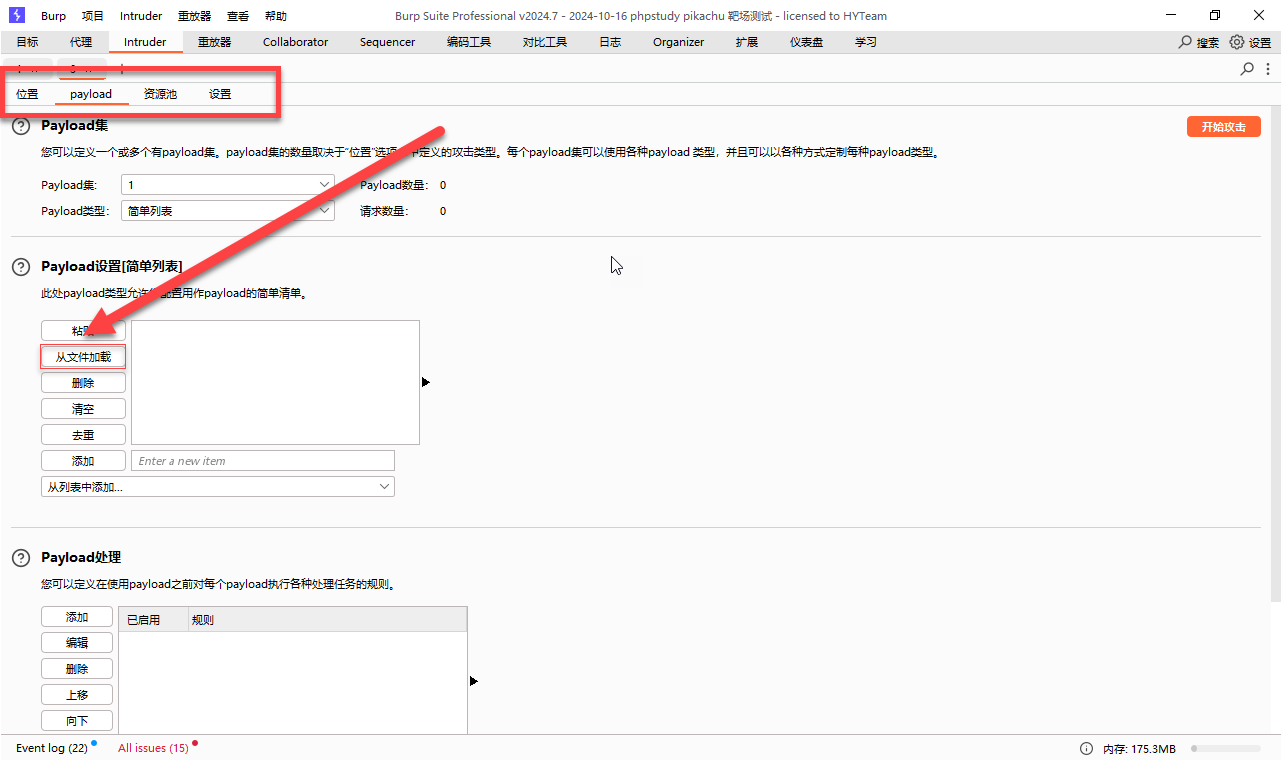

- 点击下方的 从文件中加载 按钮 选择需要的字典文件

- 当然我们也可以手动输入

- 在下方的文本框中输入 要加进去的 密码 然后点击左侧的添加按钮 即可添加自定义的 列表项

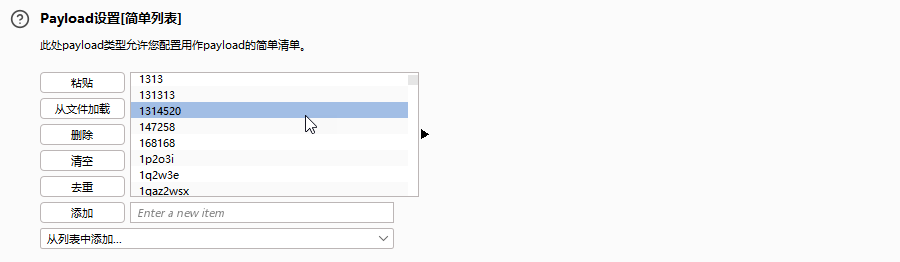

- 这里我使用了从文件中加载

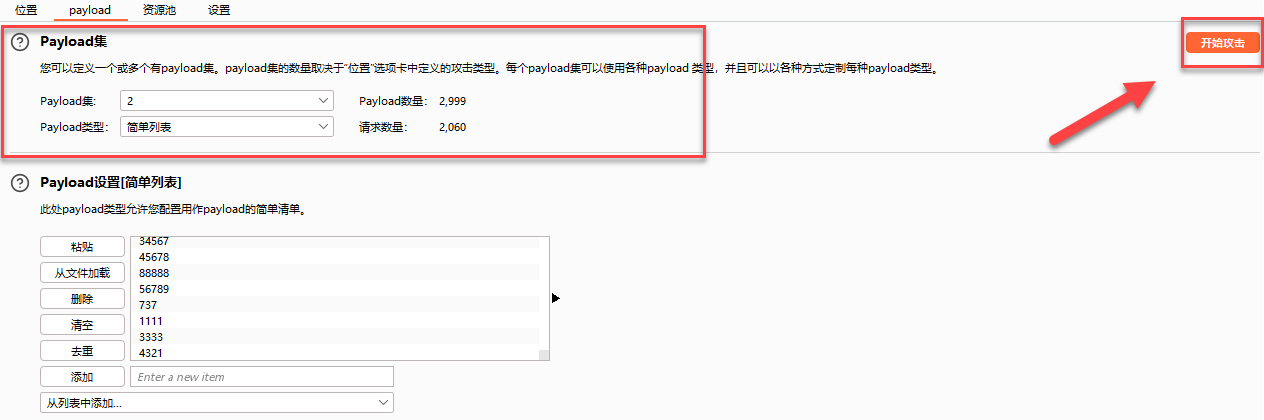

- 点击上方的 payload 集 在右侧的 下拉菜单中选择 2

- 同样在下方添加对应的 字典

- 点击右侧的攻击按钮

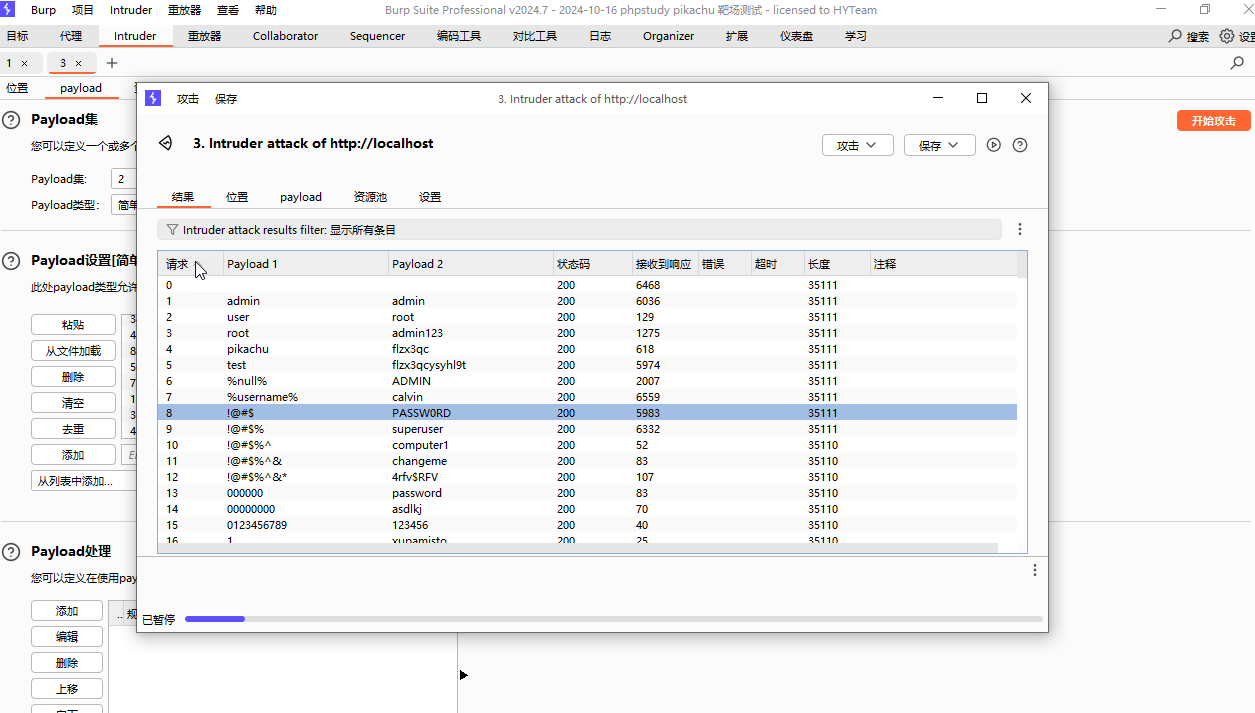

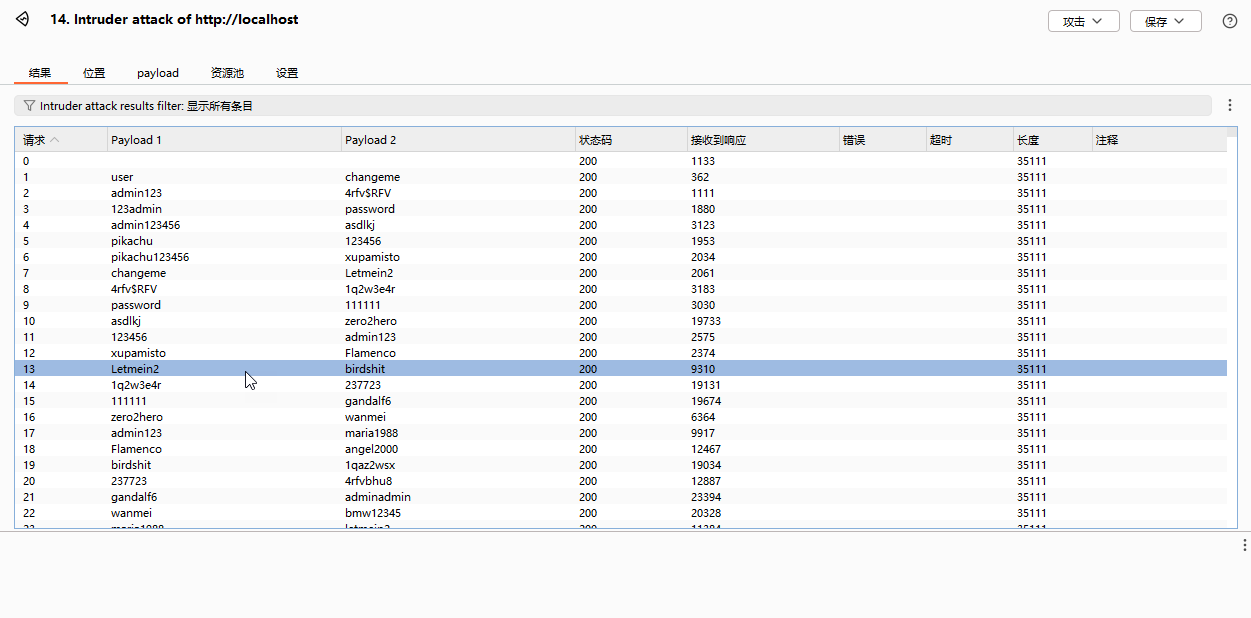

- 就会弹出一个 新的窗口

- 等待下方的进度条走完

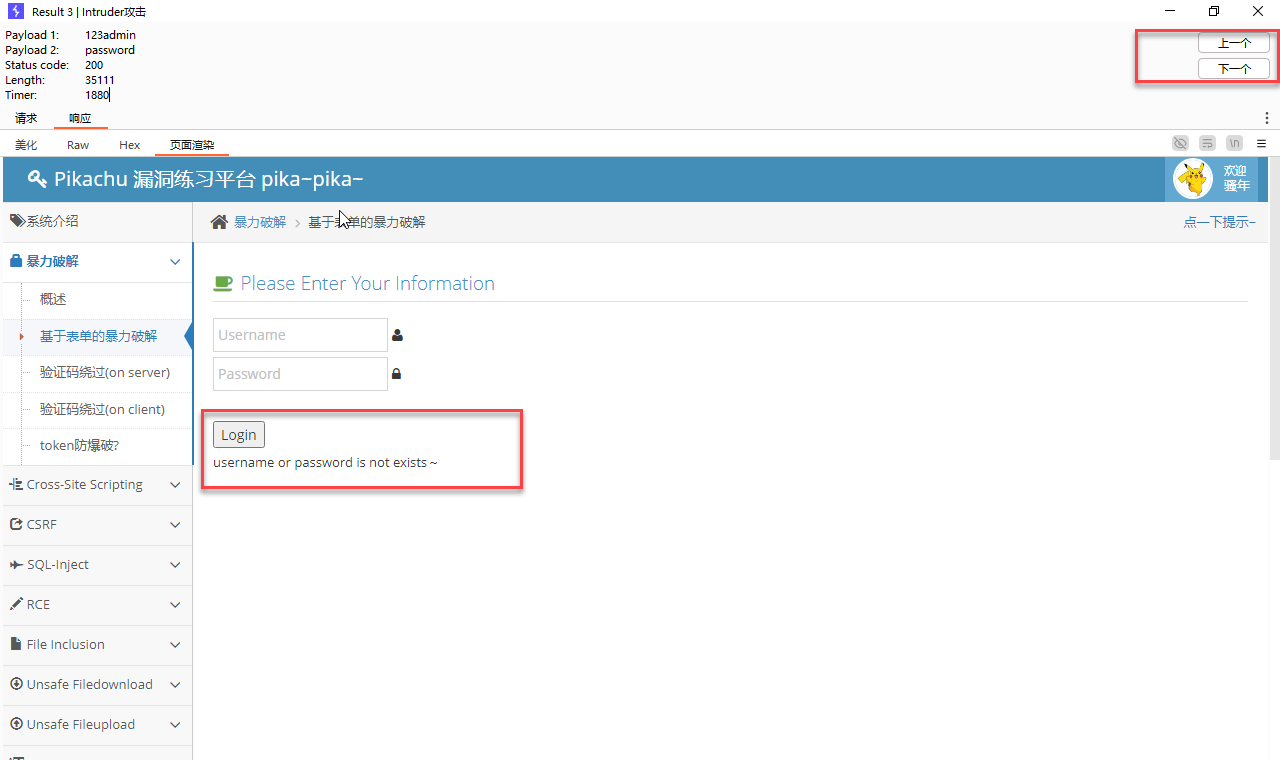

- 可以调整 左侧的相应长度 和响应时间 的排序 进行查找或者可以 双击在弹出的窗口中 进行查找

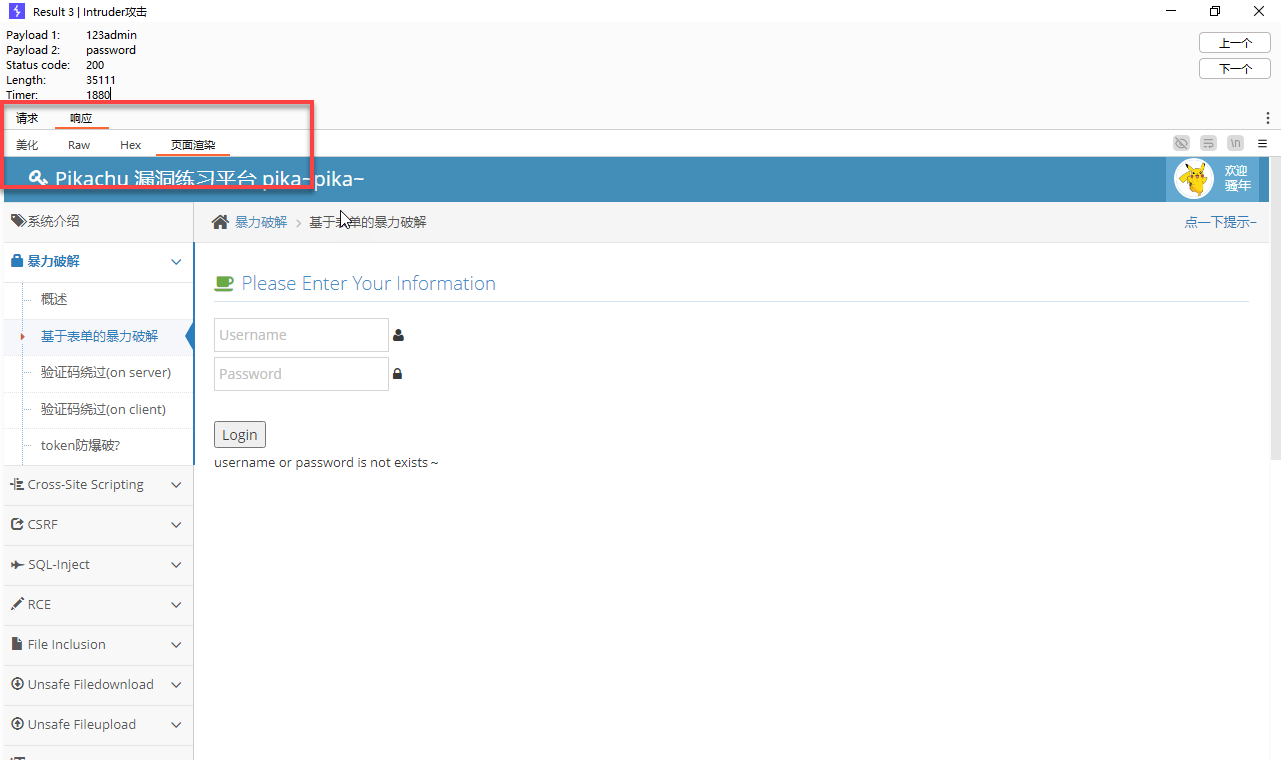

- 点击左侧的的 响应选项卡在下方的子选项卡中选择 页面渲染

- 点击左侧的上一个下一个按钮 进行查找

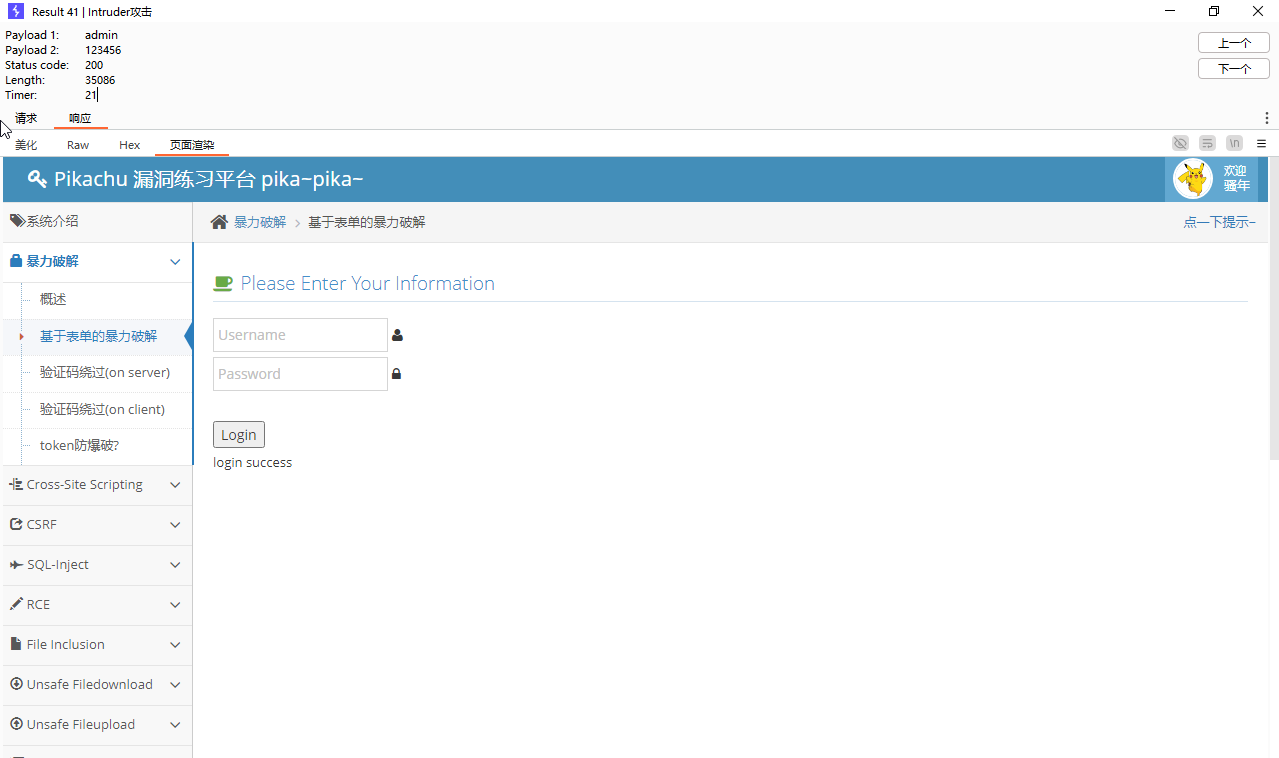

- 直到下方出现 login success 的字样

- 此时上方的 payload 就是 爆破出来的用户名和密码

玄机博客

© 版权声明

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

THE END

暂无评论内容