在web资产挖证书站是比较难的,尤其是没有账号密码进入后台或者统一的情况下,于是便转变思路,重点放在信息收集,收集偏远资产上。

一、XX大学 srping actuator未授权

茫茫c段,找到这么一处资产

![图片[1]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf01dc31f2.png)

一个大学的课题组,有的人可能看到就放弃了,但他使用的不是静态的组件,指纹识别如下,可以试试

![图片[2]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf020d2437.png)

对目录进行扫描,探测出/xx-api,便对/xx-api进行fuzz,探测到/xx-api/actuator

![图片[3]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf027710a2.png)

这里heapdump是下载不了的,试了好多方法都不行,这个时候提交漏洞最多的低危1rank或者危害不足,便把注意力放在了env这个接口上

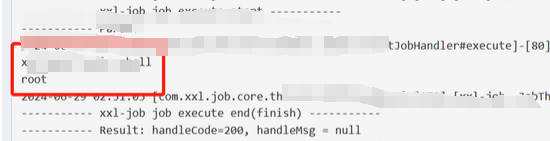

找到了xxl-job-admin的接口,这个接口不在原本的域名下,直接找很难找到

![图片[4]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf028809da.png)

通过默认密码直接进入

![图片[5]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf02933d5c.png)

后续就是通过历史漏洞命令执行,成功拿下高危漏洞

二、XX大学 换种姿势密码喷洒

![图片[6]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf02a8a672.png)

admin弱口令、逻辑缺陷尝试无果,但看到可以通过邮箱登入,便有了下面的思路

通过忘记密码功能,让对方发邮件到我们这,对方发送邮件的账号很可能就是管理员或者教师账号

获取到邮箱

![图片[7]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf02c47b1e.png)

通过此邮箱进行密码喷洒成功登入

![图片[8]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf02cdb779.png)

下方可查看大量学生敏感信息

此时已经收获了一个中危漏洞了,但兑换证书需要两个中危起步,只能继续看看

查看学生信息的地方可以看到一个GET请求,一般这个请求存在未授权访问/垂直越权的情况很大

![图片[9]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf02da0733.png)

退出账号,直接访问这个url,可以直接查看学生敏感信息,直接垂直越权,中危+1,拿到证书

三、XX大学 水平越权

找到一个注册功能的系统,来到企业信息处,点击信息修改抓包

![图片[10]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf02e6961d.png)

看到一个id值,把id修改成其他人的值,返回也是200

![图片[11]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf02f24e1c.png)

找到注册地方,验证一下,发现多了几处一样的信息,验证了水平越权,也可以注册两个号来验证

![图片[12]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf02f941c0.png)

这个站很多地方都有userid,companyid字样,其他接口修改id传参返回包会提示越权操作,猜测就是存在越权漏洞被修复的,就尝试继续找越权点,中危证书+1

四、XX大学 nb的任意用户密码重置

证书站有的时候比的就是眼疾手快,下面直接展示

前台忘记密码功能

![图片[13]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf03004649.png)

直接输入用户名和密码就能重置

![图片[14]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf030951b5.jpeg)

直接修改成功

![图片[15]-EDUSRC | 记录几张edusrc证书站挖掘 - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/edusrc-e8aeb0e5bd95e587a0e5bca0edusrce8af81e4b9a6e7ab99e68c96e68e98_671cf030e6ae6.png)

高危证书+1,比的就是眼疾手快,通过自己偏远资产定位的语法,从发布此新证书到提交此漏洞只用了不到5分钟。

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容