应急背景

曲某今天想要装一款软件,通过网上搜索看到非官方网站进入后直接下载下来后进行安装,他发现双击安装的时候存在无响应一段时间后才开始安装,由于他自己电脑是新的而且配置也不错,没有遇到过这种情况,感觉可能这个安装软件有问题 ,所以他就找到了竹某,希望帮他排查一下电脑是否中病毒木马了。

竹某了解情况后就上机进行排查。

木马查杀

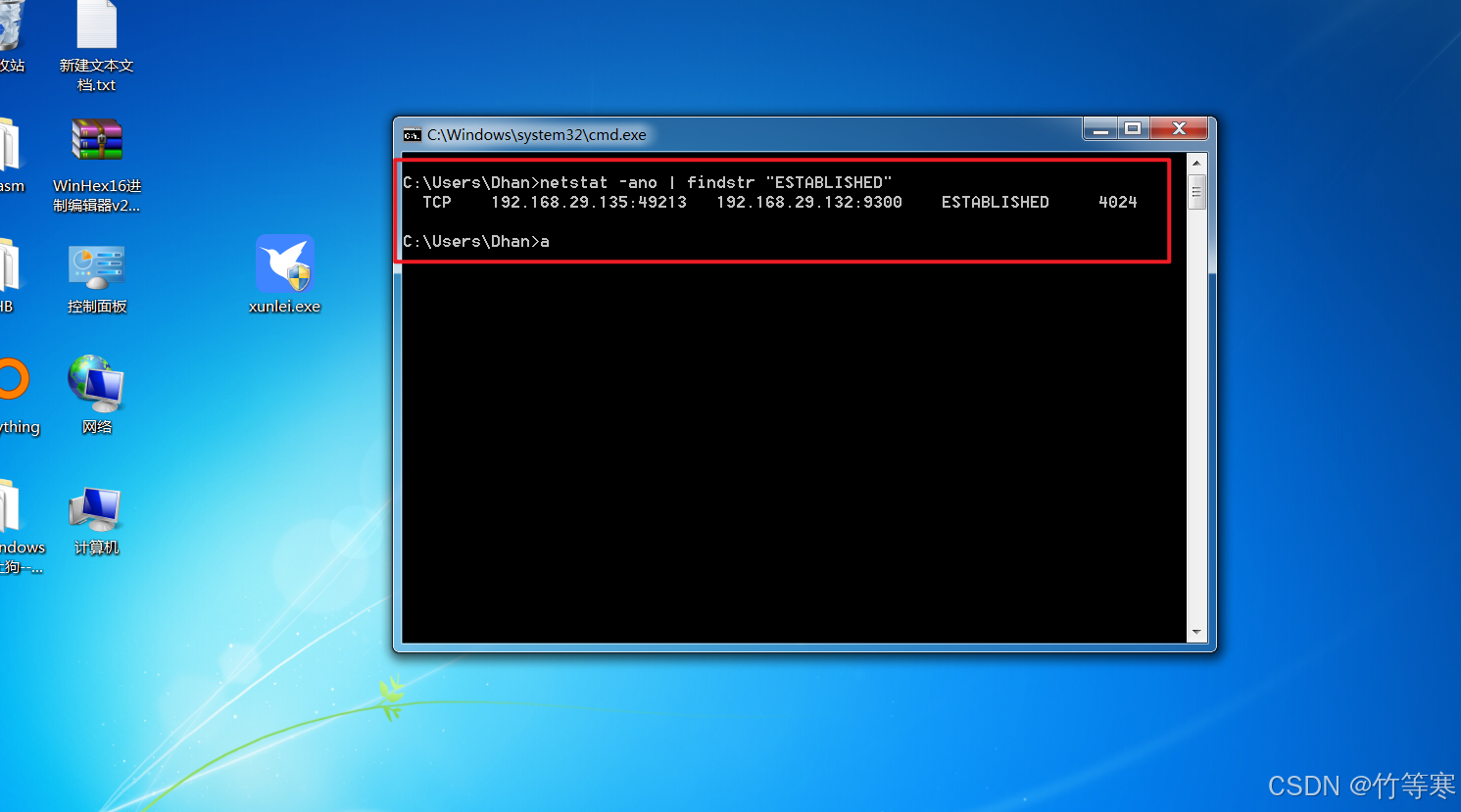

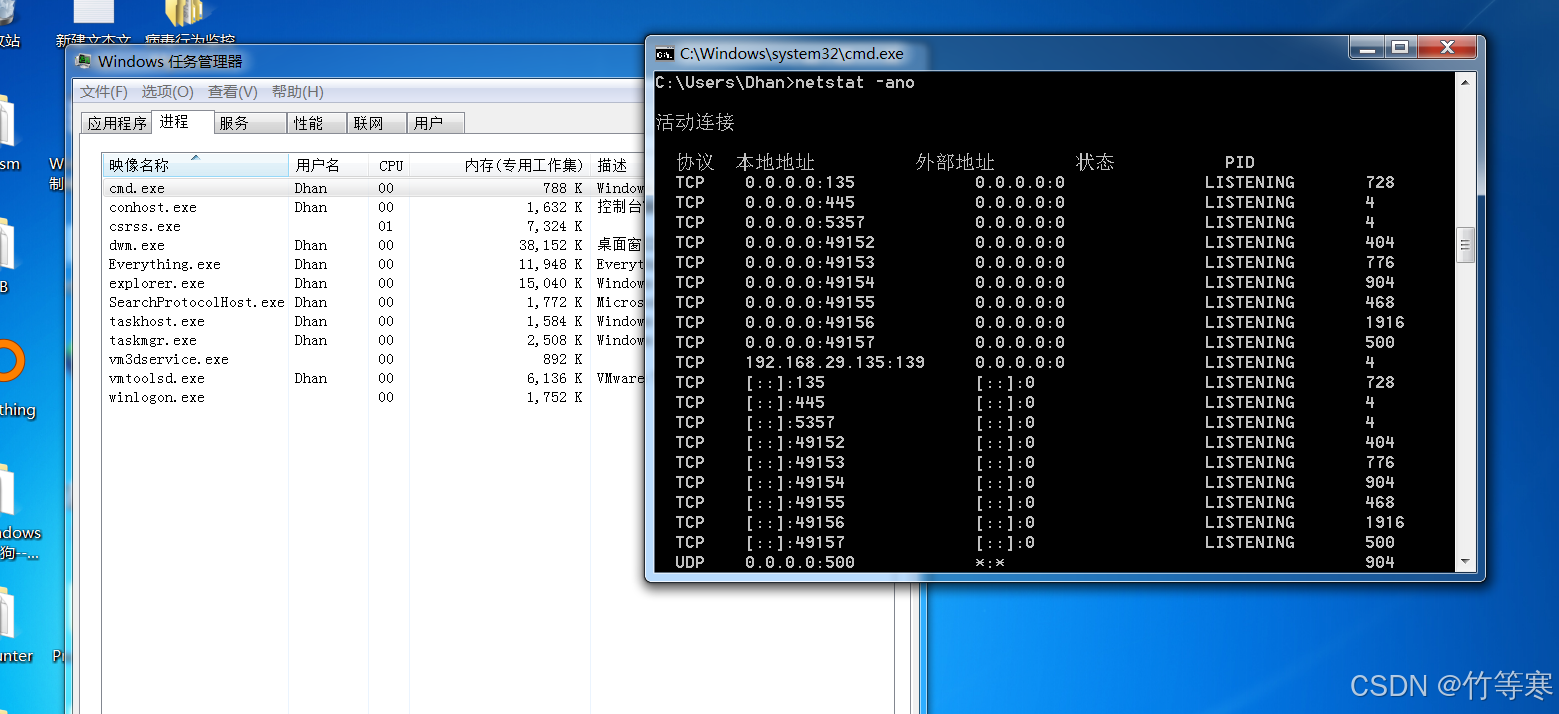

1.查看异常连接

netstat -ano | findstr "ESTABLISHED"

发现存在异常连接

线索卡

1.异常连接,端口号4024

2.查看进程

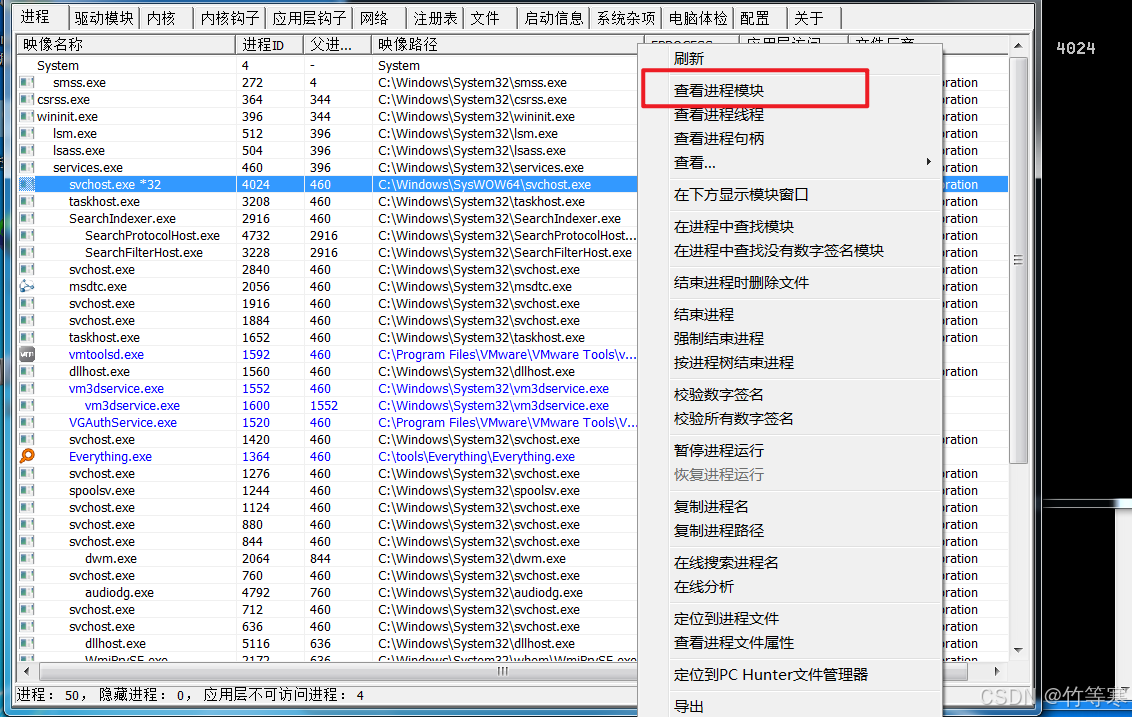

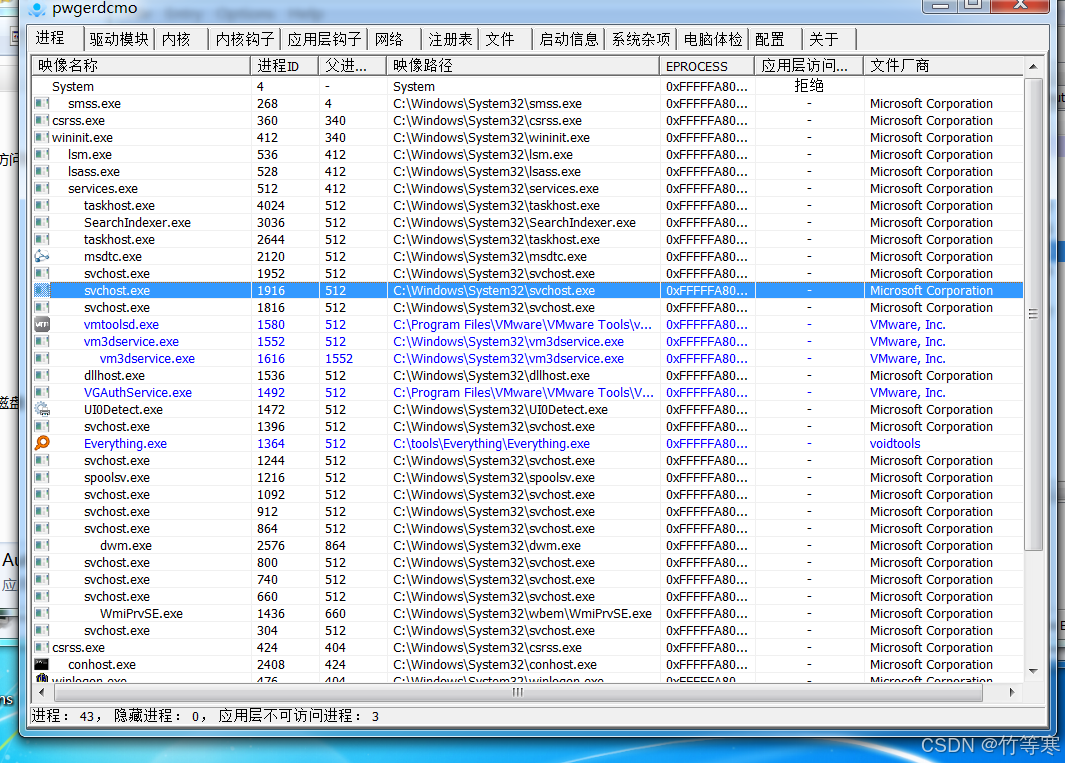

使用PChunter工具

PChunter工具分享地址:https://pan.baidu.com/s/1_OMmoe5aFGDu3–q0u94pw?pwd=w3rb

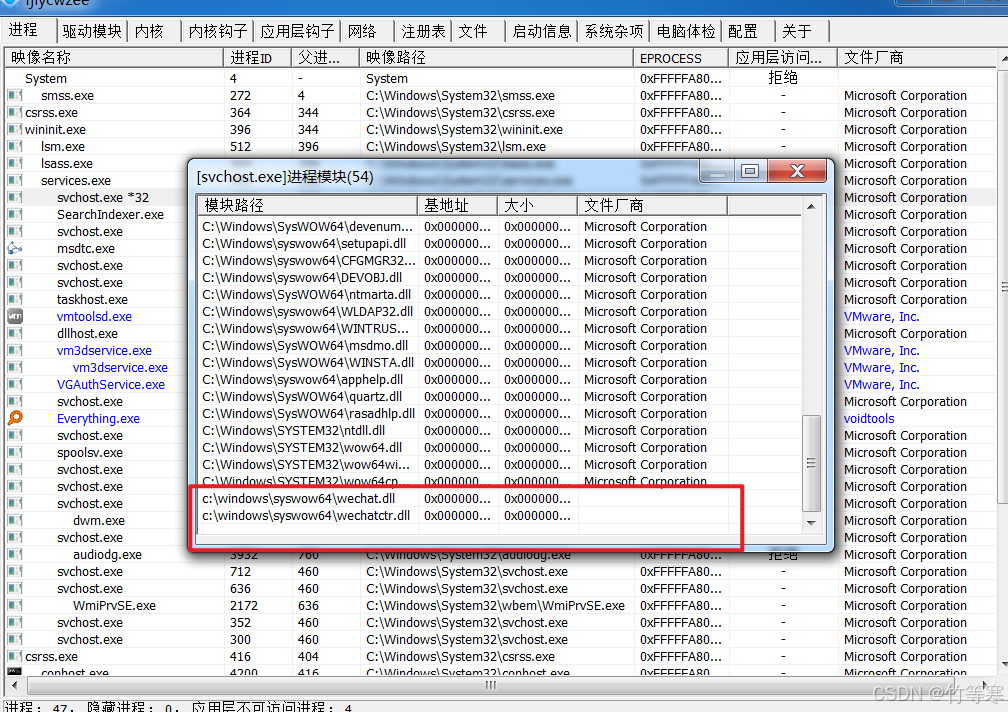

查看进程模块

发现有两个dll调用模块没有厂商签名验证

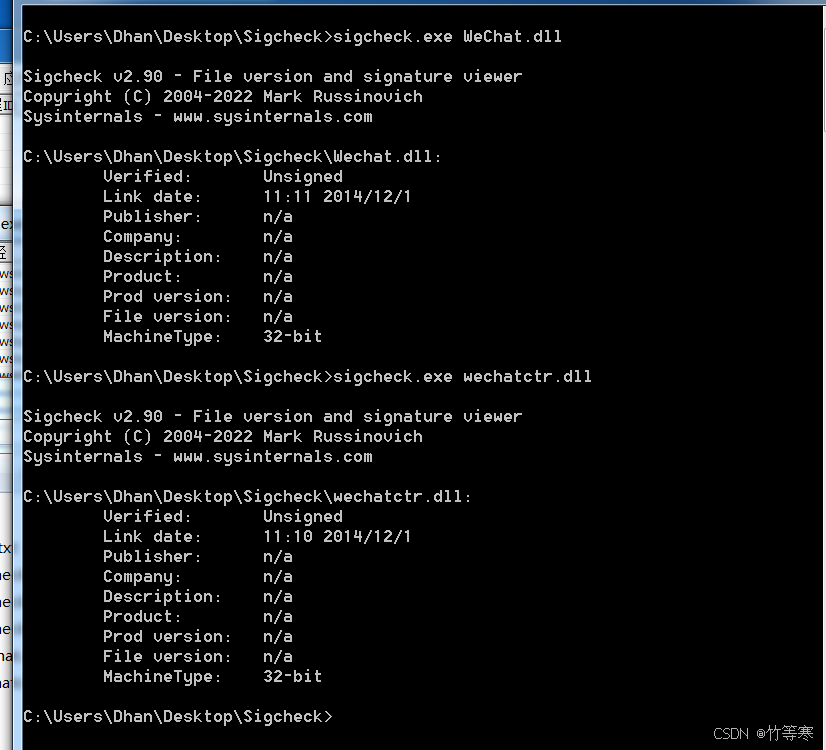

这里使用sigcheck再次对签名进行校验判断,两个dll文件确实是没有校验的。

Sigcheck工具分享地址:

https://pan.baidu.com/s/1qqA5T1ySskwc-_gVWO1MDA?pwd=d7jl

使用方法:signatrue.exe 指定文件路径

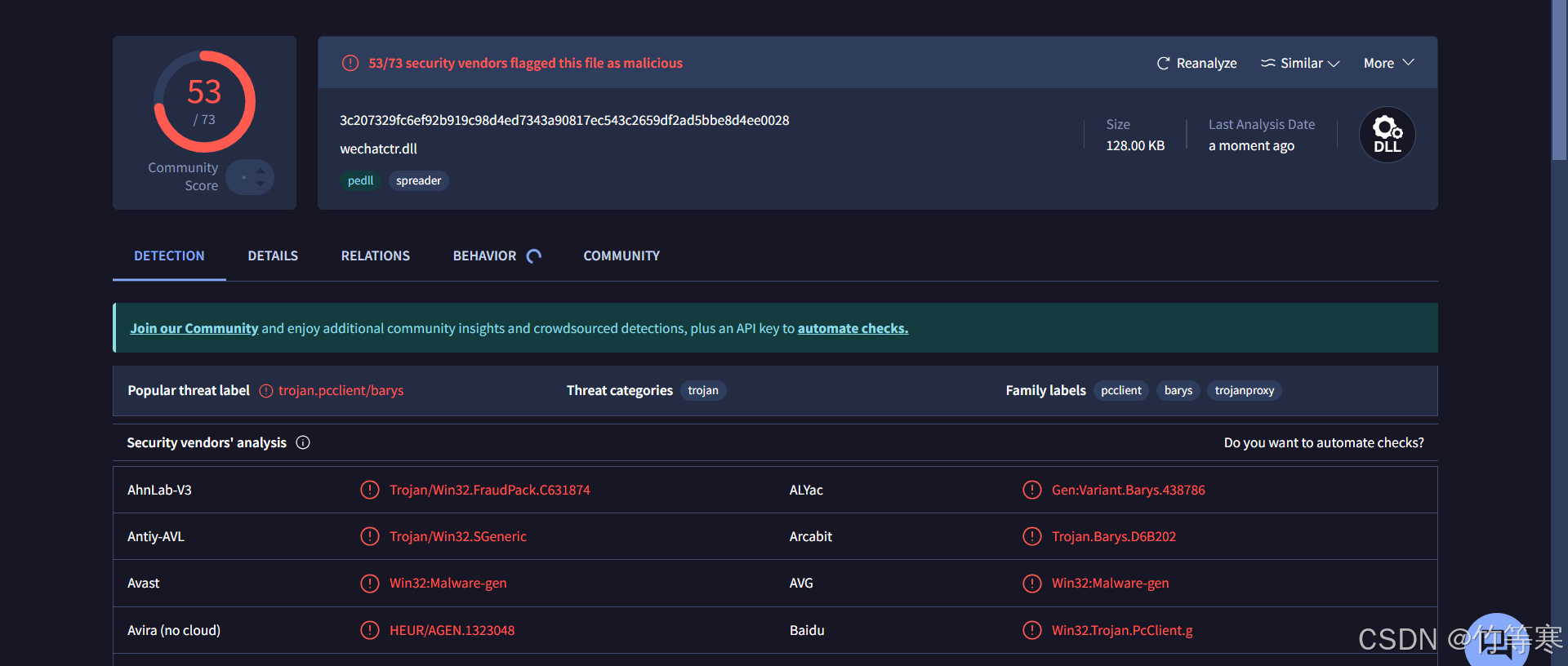

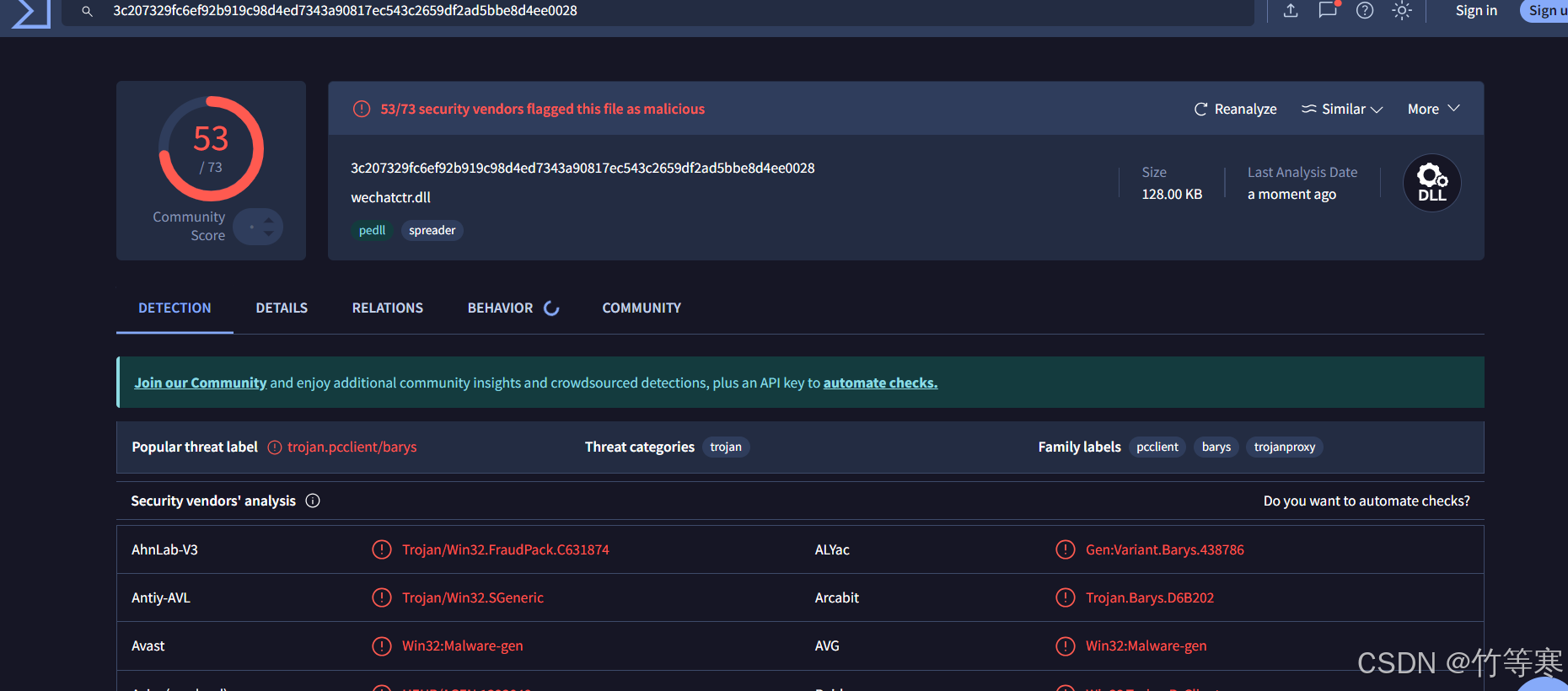

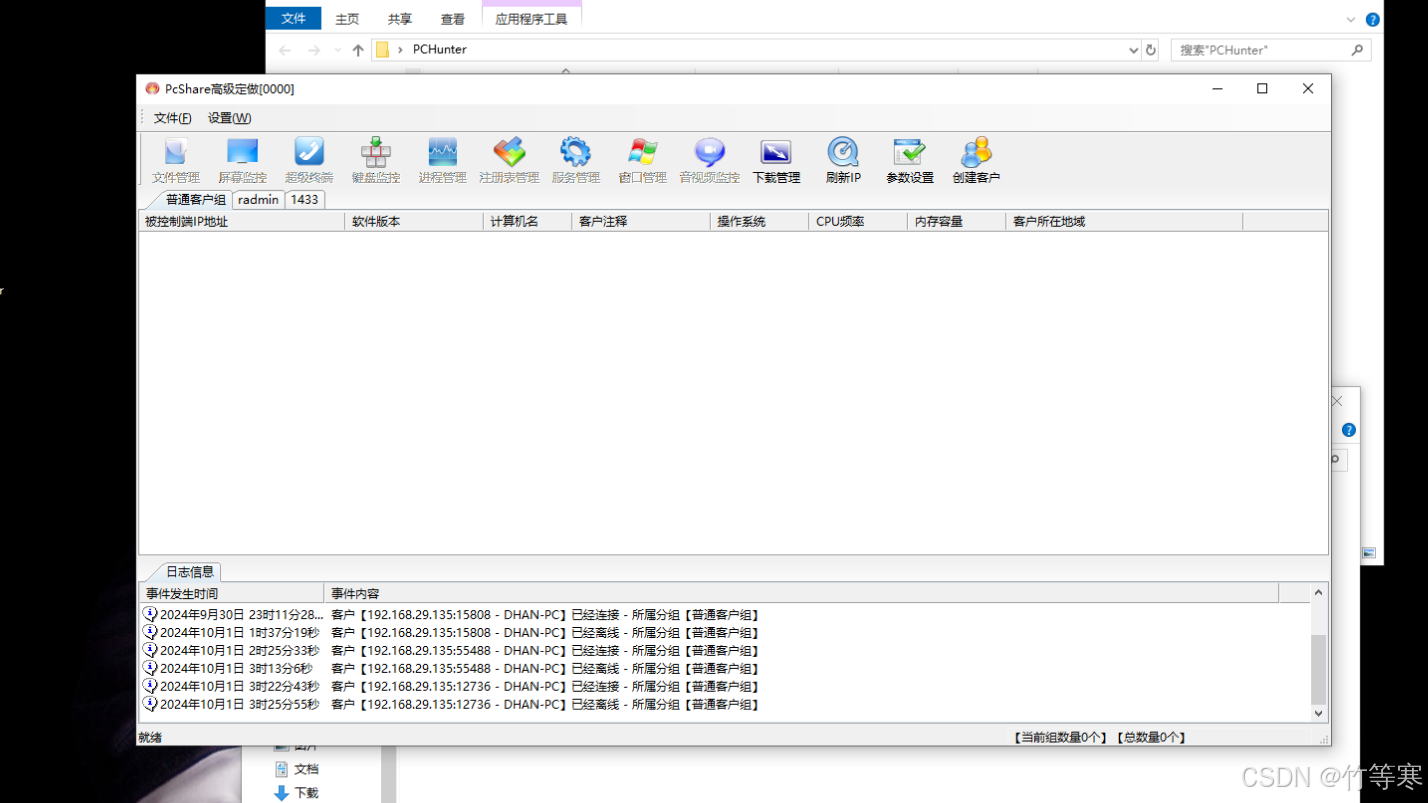

接着拷贝出来丢到沙箱上,结果出来就确定是木马,看到特征Variant.PcClient,可能是PcShare远控木马。

线索卡

1.异常连接,端口号4024

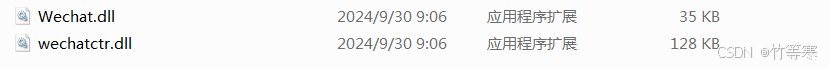

2.进程模块定位两个dll后门文件,( WeChat.dll wechatctr.dll )

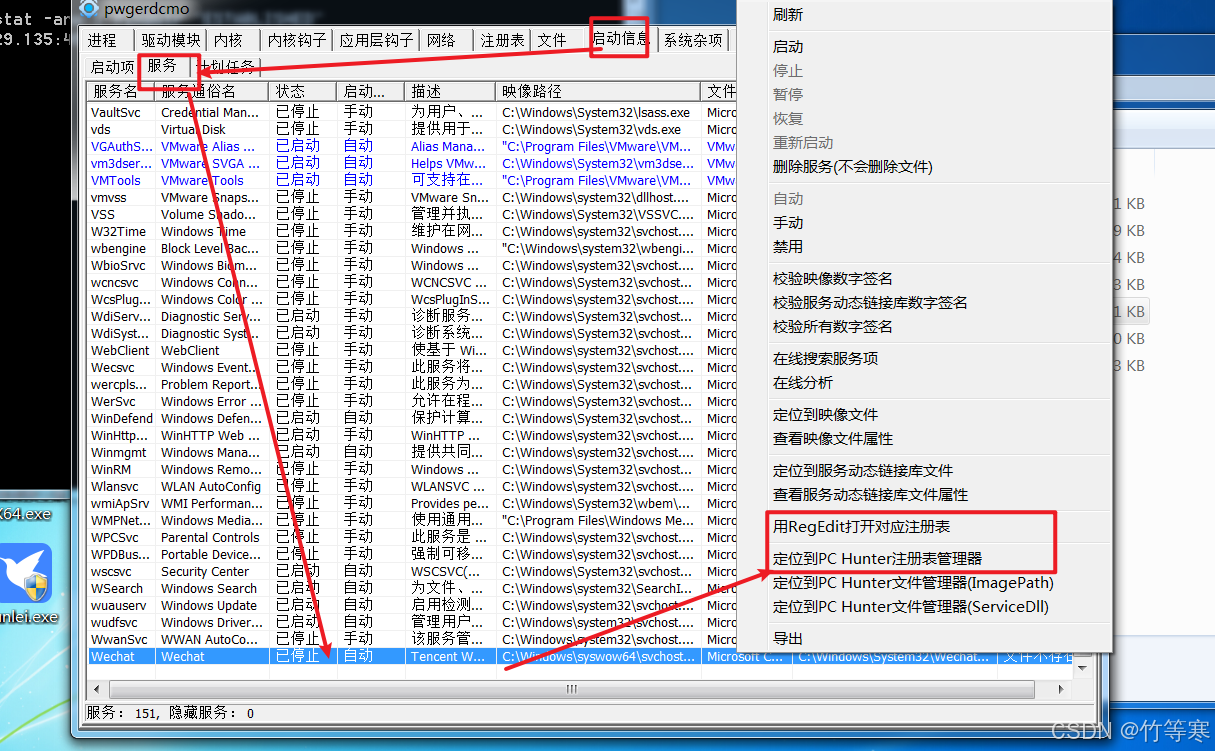

3.查看服务

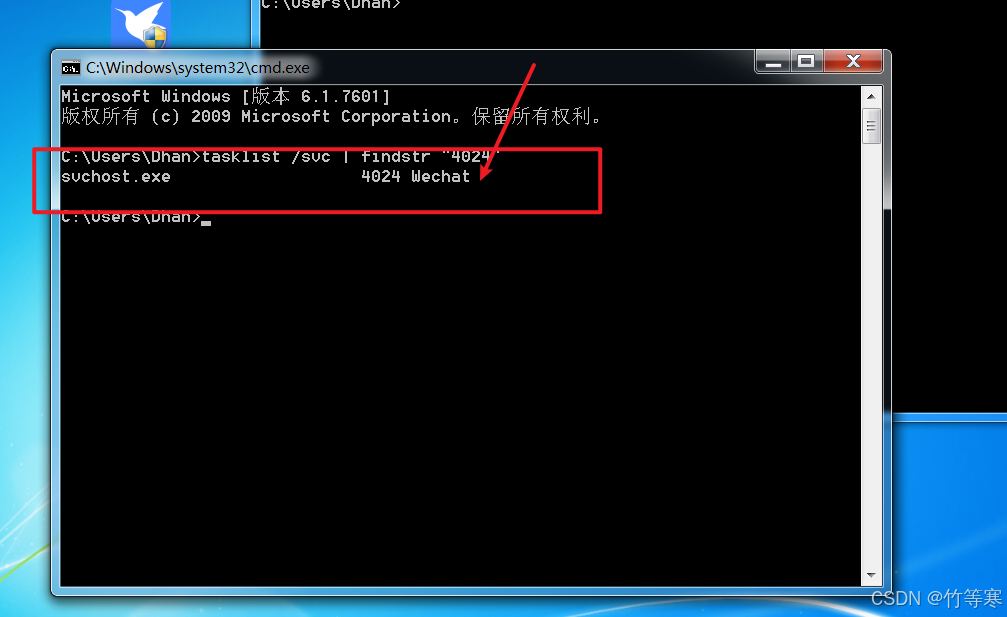

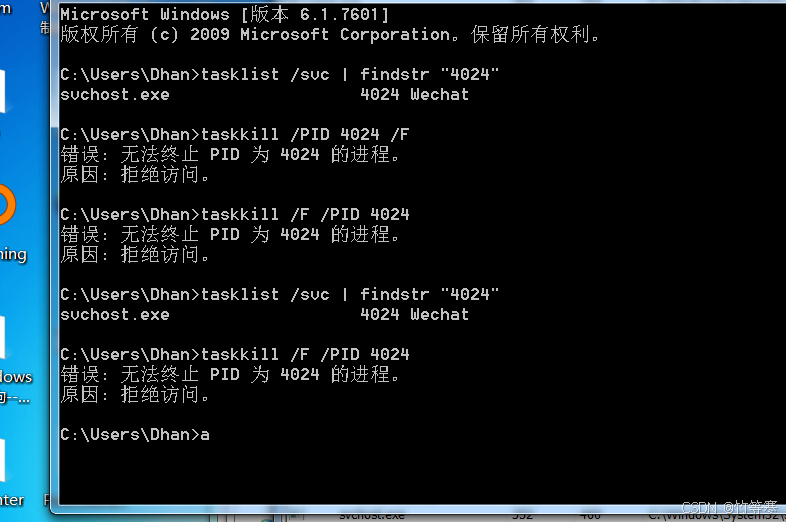

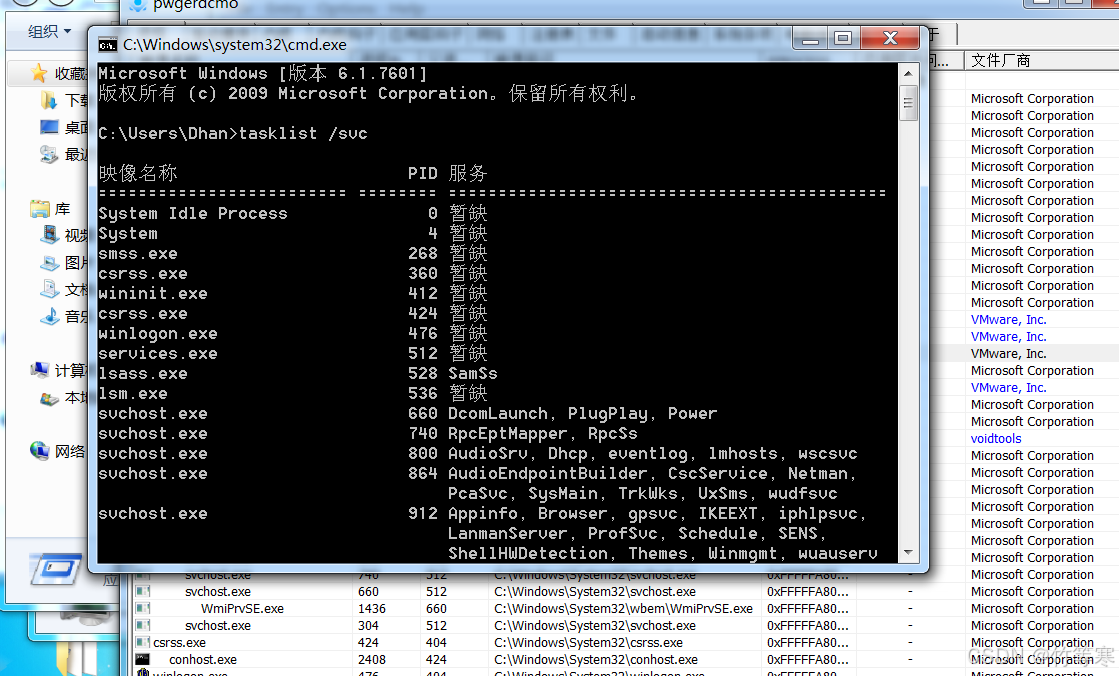

tasklist /svc | findstr "4024"

这里看到是微信的服务名,而且还是svchost.exe,但是我们没有开微信程序,而且所有网页都关闭了,这边只有这个是建立连接的,还是比较可疑,所以要继续排查。

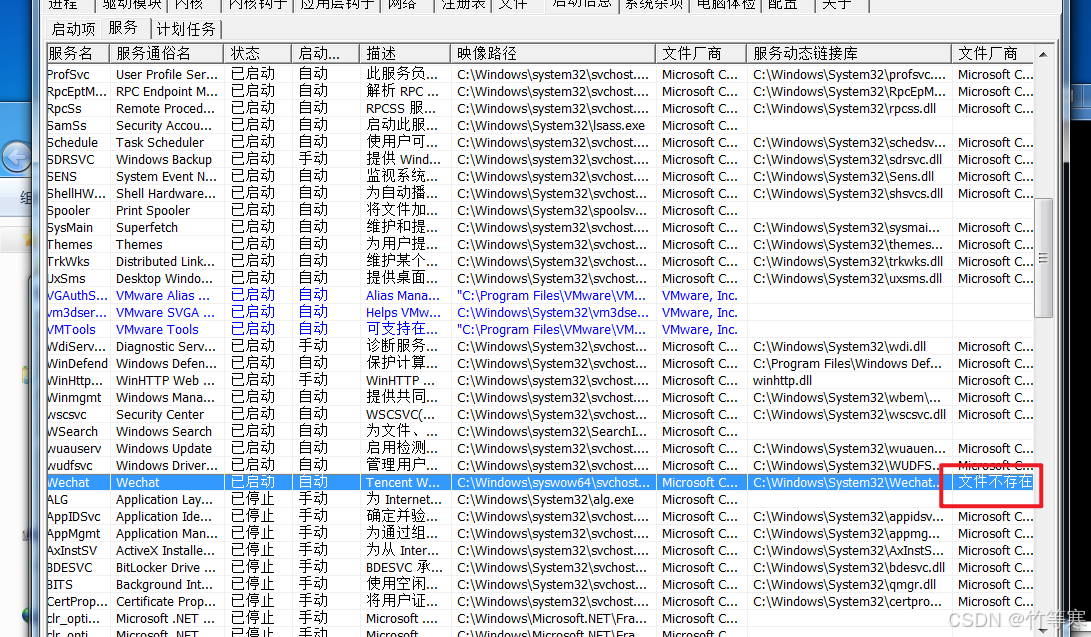

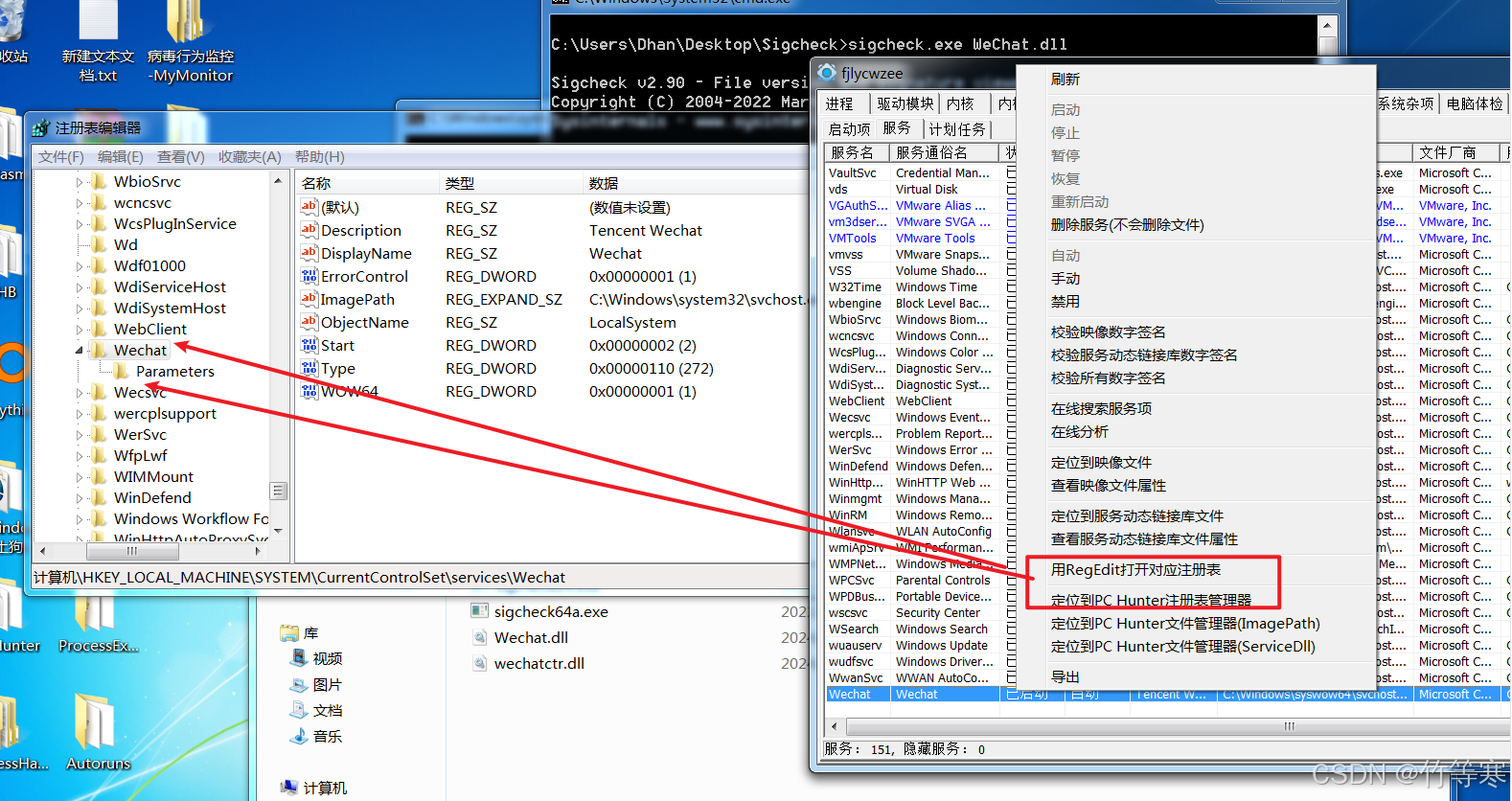

用PChunter定位到该服务,可以看到依旧是没有签名校验,

线索卡

1.异常连接,端口号4024

2.进程模块定位两个dll后门文件,( WeChat.dll wechatctr.dll )

3.WeChat异常服务

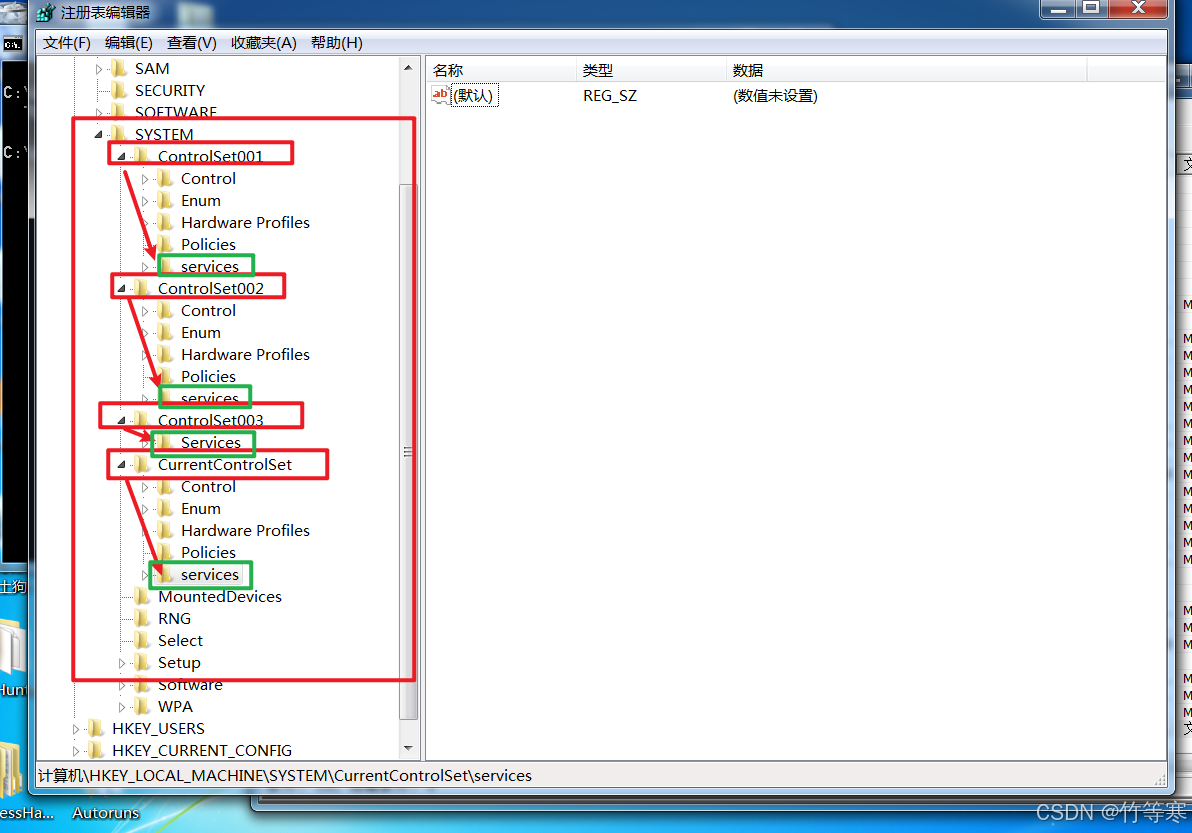

定位到注册表

通过异常服务可以定位到注册表数据

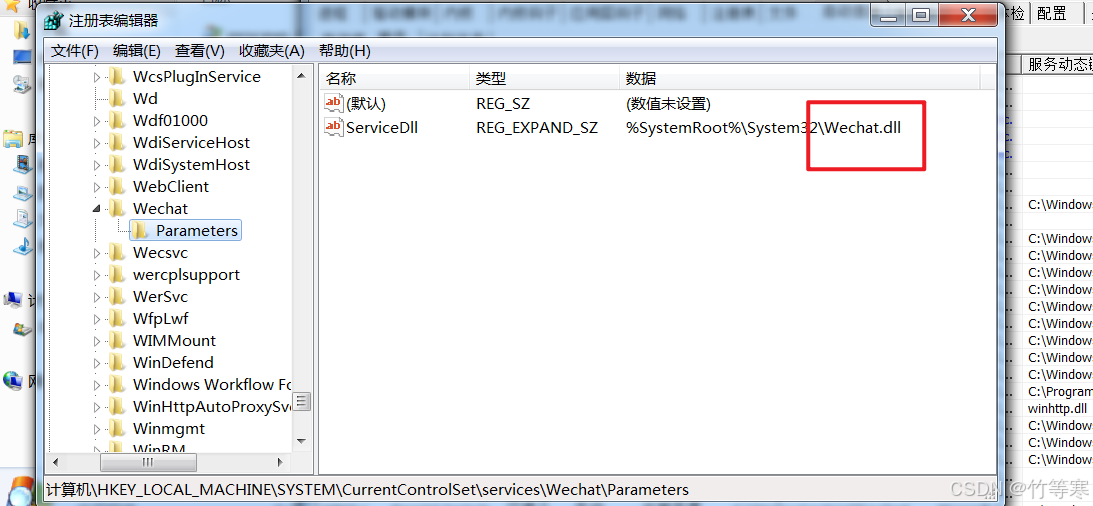

从这里也能看到注册表中记录了后门dll的文件名路径

线索卡

1.异常连接,端口号4024

2.进程模块定位两个dll后门文件,( WeChat.dll wechatctr.dll )

3.WeChat异常服务

3.1.WeChat服务对应的注册表:HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesWechat

开始查杀

1.把进程杀掉以及删除对应文件

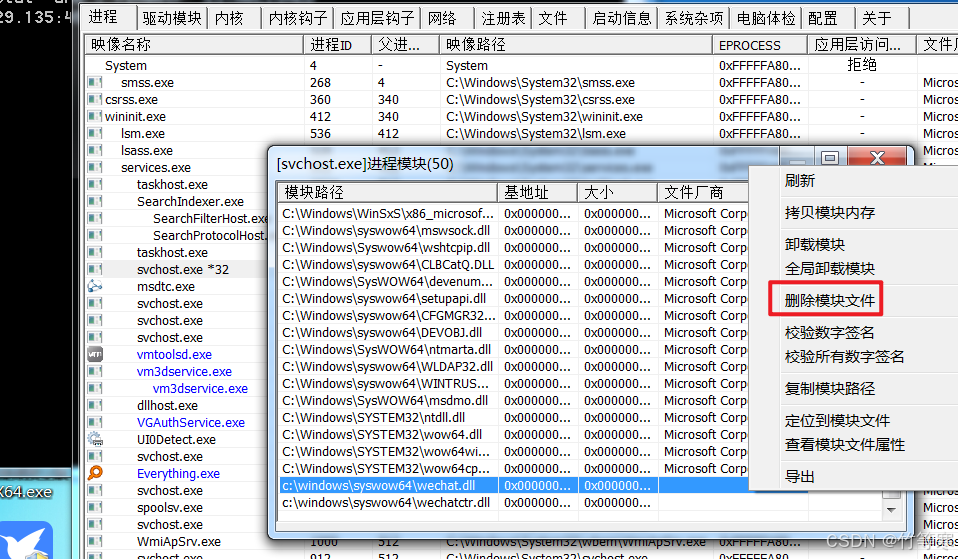

杀进程之前删看能否删掉后门dll文件

删除对应的后门dll模块

通过PChunter定位到文件位置,或者在PChunter中直接删除也行

接着就可以停掉进程了

taskkill /F /PID 4024

发现使用命令删不掉

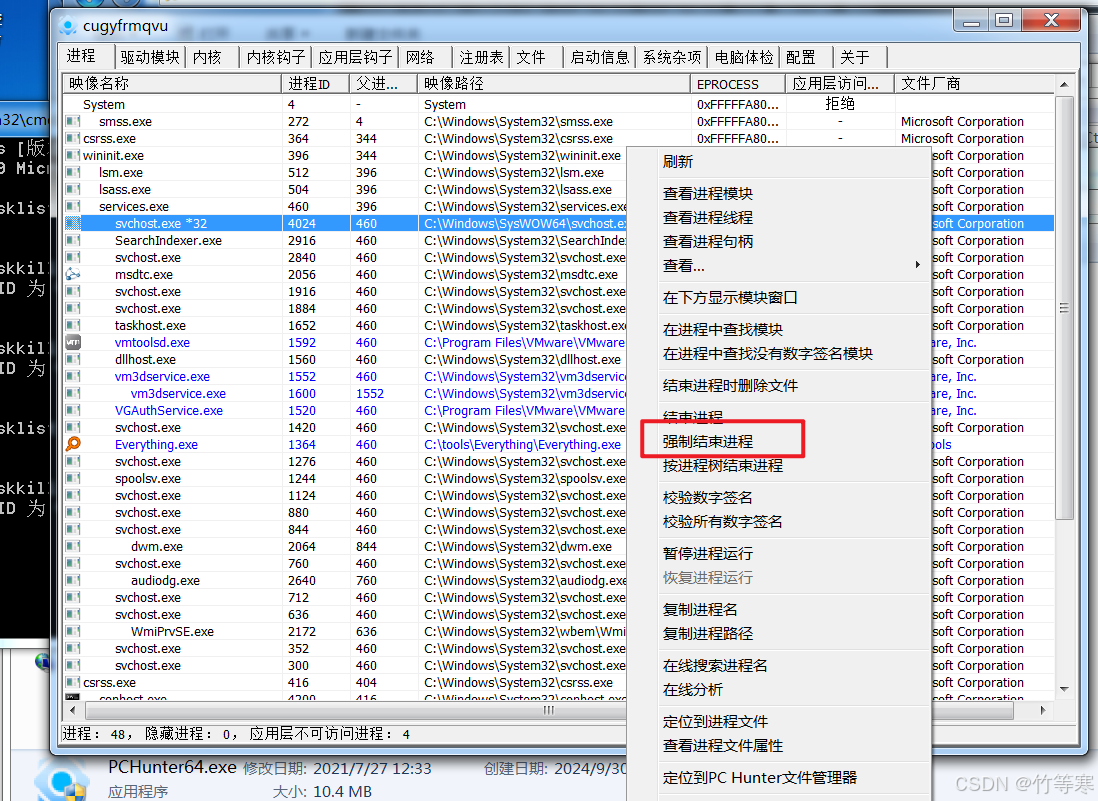

尝试使用PChunter进行删除

成功结束进程

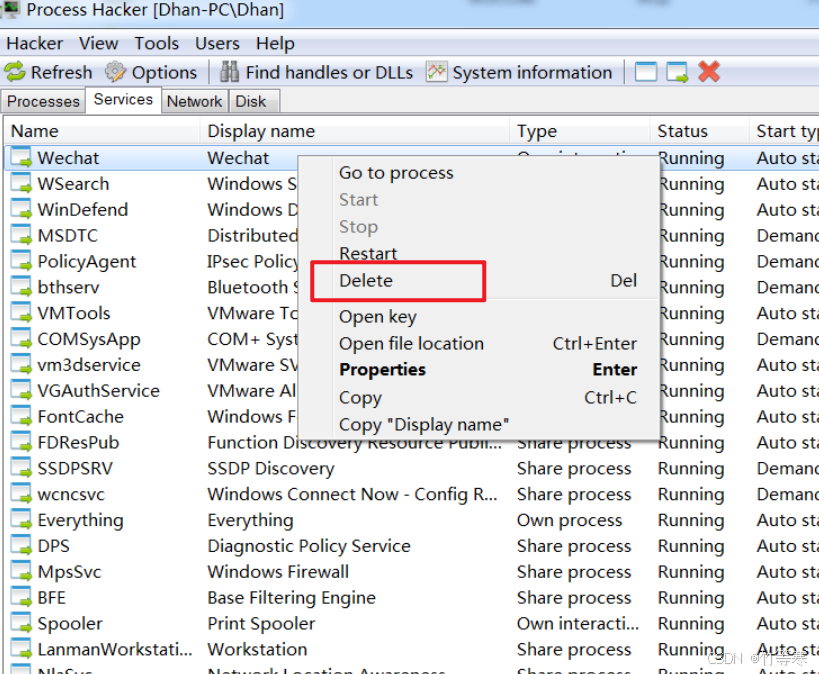

3.服务删除干净(包括注册表)

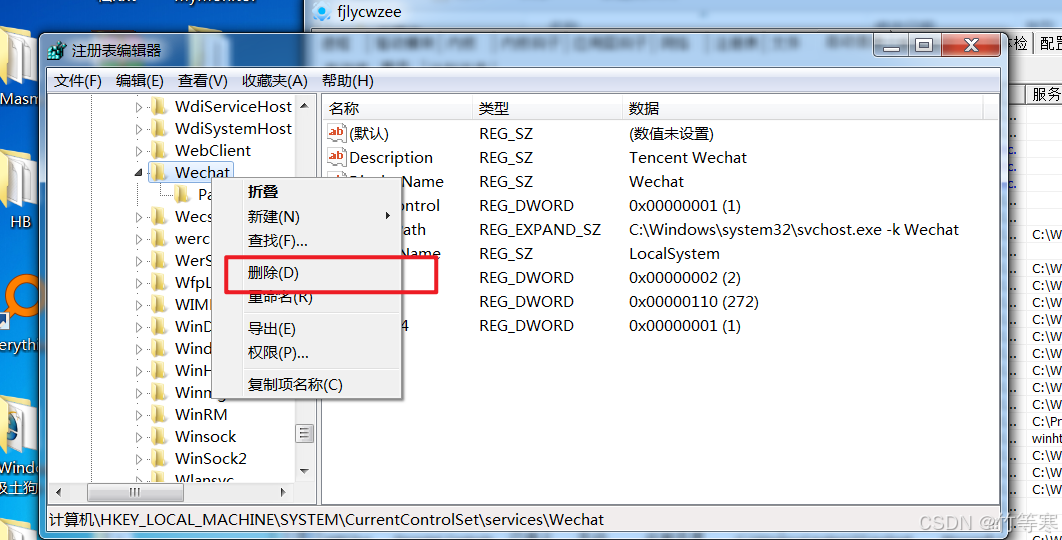

先定位到注册表将其删除

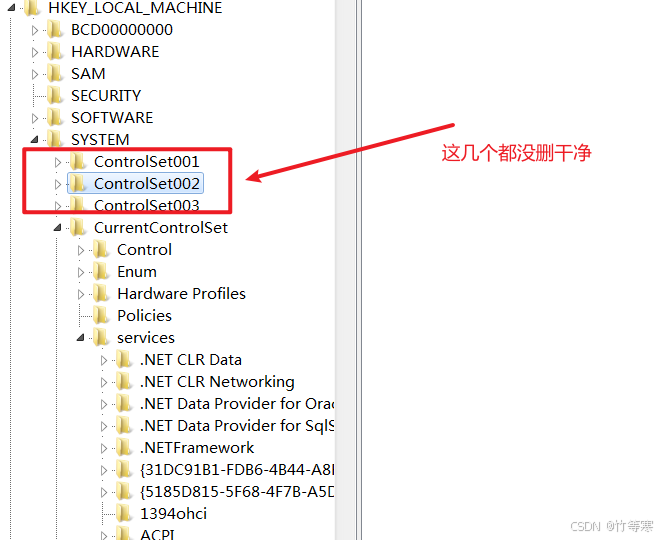

假设你要手动删除的话,要注意有几个地方都需要你留意删除干净,展开查看是否有service相关的目录项,有的话就需要排查,查看是否存在Wechat与后门dll文件相关的注册表,需要删除干净一点。

我这里用了Process Hacker删除服务,能删的挺彻底的,会把注册表所有相关的都删干净。

Process Hacker工具分享地址:

https://pan.baidu.com/s/13GFrYFlNSfy48CEepPHkuA?pwd=mm7g

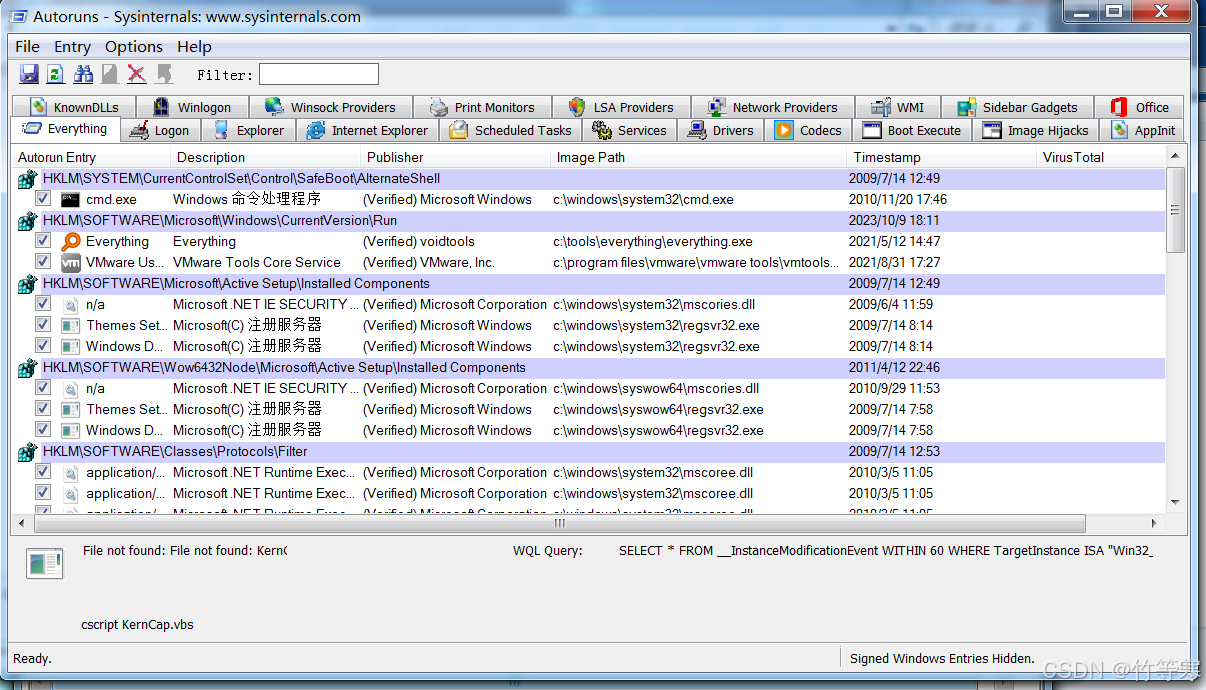

不建议使用PChunter和Antoruns来删除,删不干净,实测发现会将注册表中主要的删除,剩下另外的几个目录项还有残留。

PChunter不会删除相应文件。

而autoruns删除后进行查看发现剩下三个目录项都没删干净,可能autoruns只能删除开机自启相关的,只能继续手工将其残留项删除。

线索卡

√已解决1.异常连接,端口号4024√已解决

2.进程模块定位两个dll后门文件,( WeChat.dll wechatctr.dll )√已解决

3.WeChat异常服务√已解决

3.1.WeChat服务对应的注册表:HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesWechat

入侵排查

1.账户排查

这里省略步骤了,遇到了再详细提,这里账号没问题

主要排查以下几点:

- 克隆账号(注册表)

- 隐藏账户(注册表)

- 异常用户(net user/计算机管理账户)

- 用户属组关系(比如:普通用户属组变成管理员组)

- 查看账户是否允许远程登录(3389端口)

2.开机自启

可通过系统目录、注册表查看开机自启

但是我这里直接使用Autoruns排查了,一切正常

Autoruns工具分享链接:

https://pan.baidu.com/s/1LWodcbICx0PQNrkpiagQMw?pwd=4xw0

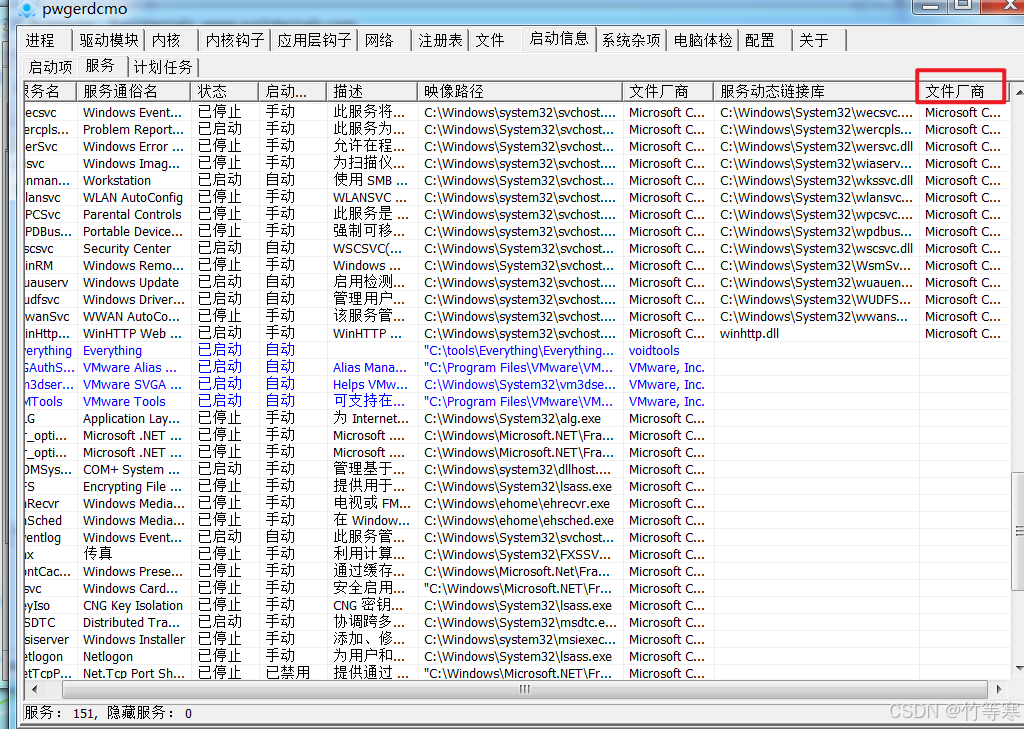

3.服务

可通过PChunter查看之前的服务是否还在,同时着重排查没有文件厂商签名校验的。一切正常。

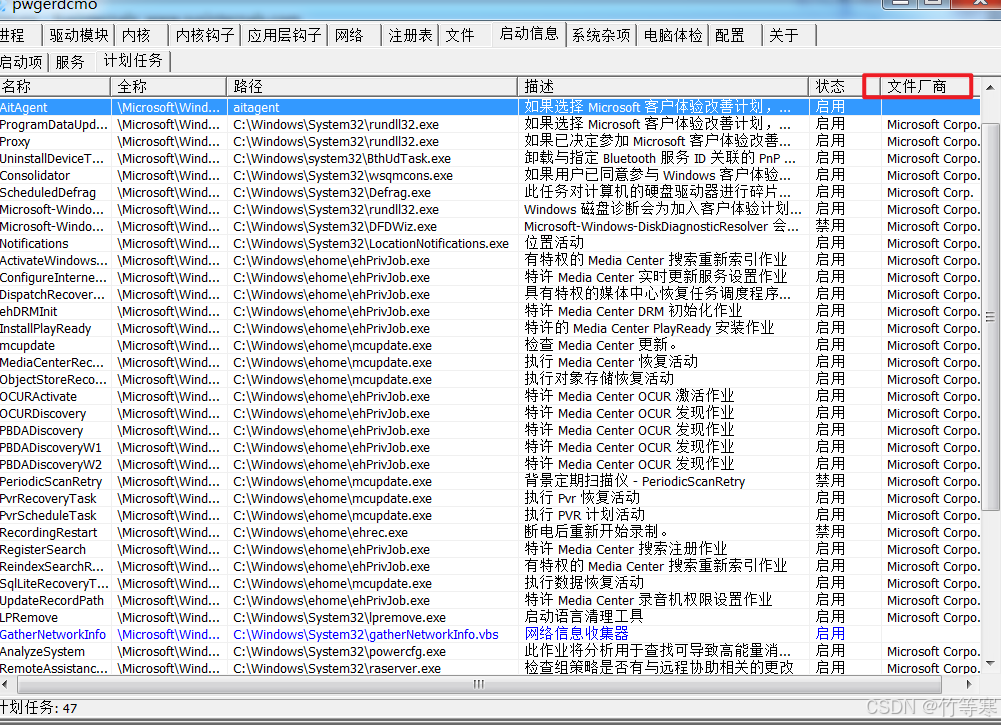

4.计划任务

同样在PChunter中查看,着重看没有签名校验的。

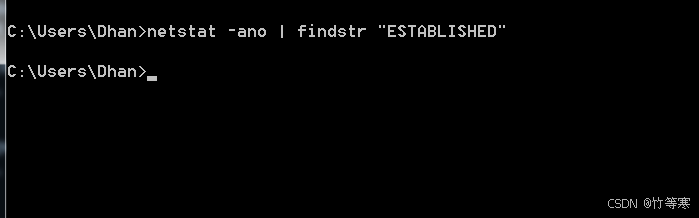

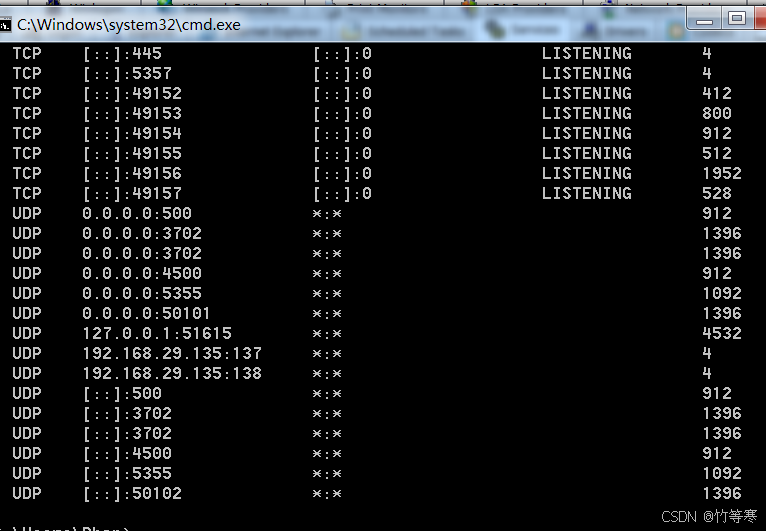

5.网络情况

netstat -ano

6.进程排查

这里同样可以使用PChunter等工具辅助查看,主要排查svchost对应的进程模块是否存在wechat或者没有厂商签名校验的。没有发现异常。

查看pid对应程序以及对应的服务名

tasklist /svc

重启再排查一遍

因为我们已经知道了是远控木马,所以这里排查的话就根据我们查杀过程走一遍。

1.查看对外连接netstat

2.异常进程是否又再起来了

3.svchost.exe中是否还有未签名校验的模块(留意wechat字眼模块)

4.查看服务是否存在wechat字眼

此时此刻一名黑客正在emo他的肉鸡没了

一切正常,收工。

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容