摘要

- X 上的一个用户(@NSA_Employee39)声称发现了一个针对 7-Zip 的零日漏洞,声称存在严重的缓冲区溢出漏洞。

- 据称,该漏洞利用一个带有畸形 LZMA 流的伪造 .7z 压缩包来执行任意代码。

- 网络安全专家和 7-Zip 创建者伊戈尔-帕夫洛夫(Igor Pavlov)以不存在的功能和失败的复制尝试为由,驳斥了这一说法。

- 研究人员认为,漏洞利用代码可能是由人工智能生成的,这削弱了其可信度。

- 这一事件凸显了零日漏洞利用的持续威胁,以及采取强有力的网络安全措施的重要性。

最近,社交媒体平台 X(Twitter 的前身)上的一名用户声称拥有针对流行文件归档器 7-Zip 的零日漏洞,这在网络安全界引起了轩然大波。

该用户以 @NSA_Employee39 为代号,声称他们发现了一个关键漏洞,攻击者可以利用 7-Zip 软件中的缓冲区溢出在受害者系统上执行任意代码。该用户在 Pastebin 上提供了一段代码,据称演示了这一漏洞。

“该漏洞利用的是 7-Zip 软件 LZMA 解码器中的一个漏洞。它使用带有畸形LZMA流的伪造.7z归档文件,在RC_NORM函数中触发缓冲区溢出条件。”该用户在 Pastebin 上写道:“通过对齐偏移量和有效载荷,该漏洞操纵内部缓冲区指针来执行 shellcode,从而导致任意代码执行。”

尽管最初受到了关注,但网络安全专家很快开始对该漏洞的有效性表示怀疑。复制该漏洞的尝试未获成功,导致人们对代码的有效性产生怀疑。

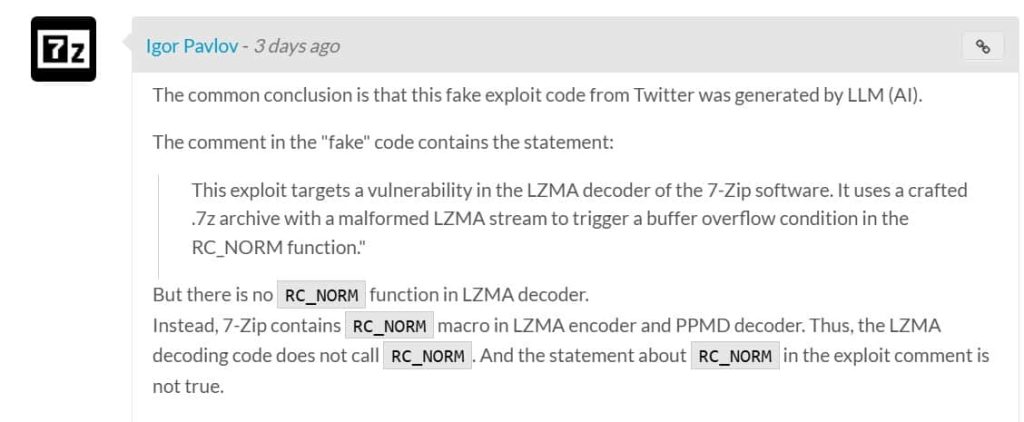

后来,7-Zip 的创建者伊戈尔-帕夫洛夫(Igor Pavlov)驳斥了这一说法,他表示,所谓的漏洞依赖于一个函数(“RC_NORM”),而这个函数在 7-Zip LZMA 解码器中并不存在。帕夫洛夫认为,该代码很可能是由人工智能模型生成的,这进一步削弱了其可信度。

此外,安全研究人员 @LowLevelTweets 报告称无法重现声称的漏洞,并表示在他们的测试过程中没有出现崩溃、挂起或超时的情况。这些发现表明,所报告的 7-Zip 零日漏洞可能是虚惊一场,可能是人为生成的代码或对软件内部工作原理的误解所致。

虽然这一特殊事件被证明是虚惊一场,但零日漏洞的威胁仍然令人严重担忧。这些漏洞非常危险,因为它们不为软件开发者所知,因此缺乏任何预先存在的防御措施。

上个月,Hackread 报告了一个 Windows 零日漏洞,允许攻击者通过欺骗方法窃取 NTLM 凭据。该漏洞影响了多个 Windows 系统,包括 Windows Server 2022、Windows 11(最高 v24H2)、Windows 10(多个版本)、Windows 7 和 Server 2008 R2。

要想远离零日漏洞,全面的安全软件非常重要,因为它可以针对各种威胁(包括病毒、恶意软件和零日漏洞)提供必要的保护。这些解决方案通常包括实时威胁检测、高级威胁防御和强大的隐私功能等功能,以保护用户免受网络安全威胁。

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容