本文介绍了 Remcos RAT 的内部工作原理,这是一种危险的恶意软件,使用高级技术感染 Windows 系统、窃取数据并获得远程控制权。了解更多有关其攻击方法、规避策略以及对用户的潜在影响。

Fortinet FortiGuard 实验室的网络安全研究人员发现了一个危险的网络钓鱼活动,该活动散布了一个新的 Remcos RAT(远程访问木马)变种。這種功能強大的惡意軟件在網上販賣,以微軟Windows用戶為目標,讓威脅分子遠程控制受感染的電腦。

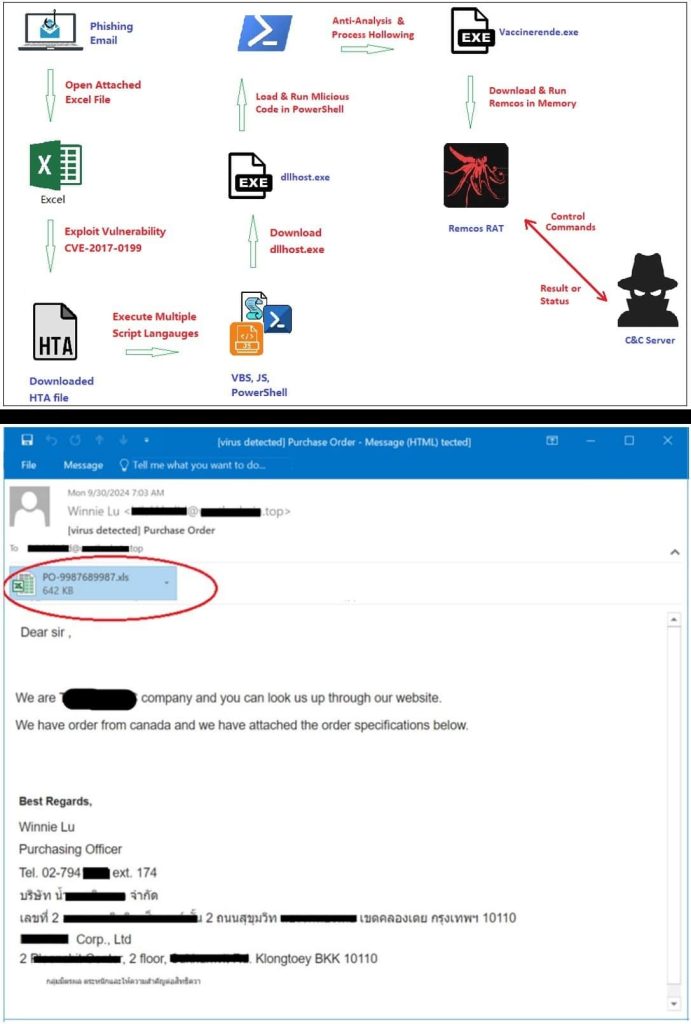

根据 Fortinet 与 Hackread.com 分享的调查结果,这一活动是通过伪装成订单通知(OLE Excel 文档)的欺骗性钓鱼电子邮件发起的。打开附件中的恶意 Excel 文档后,CVE-2017-0199 漏洞就会被利用,下载并执行 HTML 应用程序 (HTA) 文件。

CVE-2017-0199是一个远程代码执行漏洞,它利用Microsoft Office和WordPad对特制文件的解析,允许MS Excel程序显示内容。

该 HTA 文件经过多层混淆处理,其代码以不同脚本(包括 JavaScript、VBScript、Base64 编码、URL 编码和 PowerShell)编写,可提供主要有效载荷。

然后,它下载恶意可执行文件(dllhost.exe),并通过 32 位 PowerShell 进程执行,以提取和部署 Remcos RAT。恶意软件会修改系统注册表,使其在系统启动时自动启动,以确保持久性。

Remcos 会连接到 C&C 服务器,发送包含受感染系统的系统、用户、网络和版本信息的注册数据包,并接收用于信息收集、文件操作、远程执行、键盘记录、屏幕录制和网络摄像头捕获的命令。

这个新变种采用了多种持久性机制,包括先进的反分析技术,如 Vectored Exception Handling。它创建了一个自定义异常处理程序,用于拦截/处理执行异常,防止单步等调试技术。

由于不直接存储 API 名称,Remcos 使用哈希值来识别 API,通过匹配哈希值从进程环境块(PEB)中提取地址,这使得静态分析更具挑战性,因为工具无法轻松识别被调用的函数。

它还通过检查调试寄存器(DR0 至 DR7)、监控调试器常用的 API 调用以及使用 ZwSetInformationThread() API 隐藏当前线程,从而检测调试器的存在。此外,它还使用 ZwQueryInformationProcess() API 来检测进程是否连接了调试器,并采取规避措施。

进程空洞化是它用来逃避检测的另一种技术。研究人员发现,该恶意软件会暂停一个新创建的合法进程(Vaccinerende.exe),将其代码注入内存,然后再恢复该进程,使其成为一种持久性威胁。

研究人员在报告中指出:“恶意代码在系统注册表中添加了一个新的自动运行项,以保持持久性,并在重新启动时保持对受害者设备的控制。”

为了保护自己,请避免点击电子邮件中的链接或附件,除非它们是合法的;使用安全软件和杀毒软件;不断用最新补丁更新软件;在打开文档之前,考虑使用内容解除和重构(CDR)服务来删除文档中嵌入的恶意对象。

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容